为什么需要限流

由于业务应用系统的负载能力有限,为了防止非预期的请求对系统压力过大而拖垮业务应用系统,必须采取流量控制措施。

服务接口的流量控制策略:分流、降级、限流

分流:扩容机器、单元化通道

降级:关闭非核心接口,保证核心接口链路的正常运行

限流:NG限流、业务系统限流、数据库限流

1. 与用户打交道的服务

比如web服务、对外API,这种类型的服务有以下几种可能导致机器被拖垮: 用户增长过快(这是好事) 因为某个热点事件(微博热搜) 竞争对象爬虫 恶意的刷单 这些情况都是无法预知的,不知道什么时候会有10倍甚至20倍的流量进来,如果遇到此类情况,扩容是根本来不及的,弹性扩容也是来不及的;

2. 对内的RPC服务

一个服务A的接口可能被BCDE多个服务进行调用,在B服务发生突发流量时,直接把A服务给调用挂了,导致A服务对CDE也无法提供服务。 这种情况时有发生,解决方案有两种: 1、每个调用方采用线程池进行资源隔离 2、使用限流手段对每个调用方进行限流

限流算法的实现

1. 计数器算法

采用计数器实现限流有点简单粗暴,一般我们会限 制一秒钟的能够通过的请求数,比如限流qps为100,算法的实现思路就是从第一个请求进来开始计时,在接下去的1s内,每来一个请求,就把计数加1,如果累加的数字达到了100,那么后续的请求就会被全部拒绝。等到1s结束后,把计数恢复成0,重新开始计数。 具体的实现可以是这样的:对于每次服务调用,可以通过 AtomicLong#incrementAndGet()方法来给计数器加1并返回最新值,通过这个最新值和阈值进行比较。 这种实现方式,相信大家都知道有一个弊端:如果我在单位时间1s内的前10ms,已经通过了100个请求,那后面的990ms,只能眼巴巴的把请求拒绝,我们把这种现象称为“突刺现象”

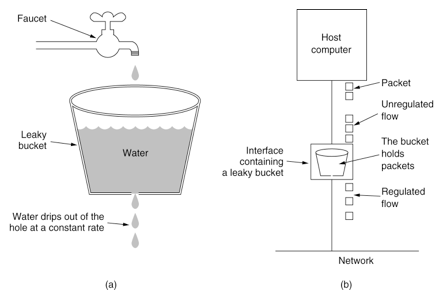

2. 漏桶算法

为了消除"突刺现象",可以采用漏桶算法实现限流,漏桶算法这个名字就很形象,算法内部有一个容器,类似生活用到的漏斗,当请求进来时,相当于水倒入漏斗,然后从下端小口慢慢匀速的流出。不管上面流量多大,下面流出的速度始终保持不变。 不管服务调用方多么不稳定,通过漏桶算法进行限流,每10毫秒处理一次请求。因为处理的速度是固定的,请求进来的速度是未知的,可能突然进来很多请求,没来得及处理的请求就先放在桶里,既然是个桶,肯定是有容量上限,如果桶满了,那么新进来的请求就丢弃。

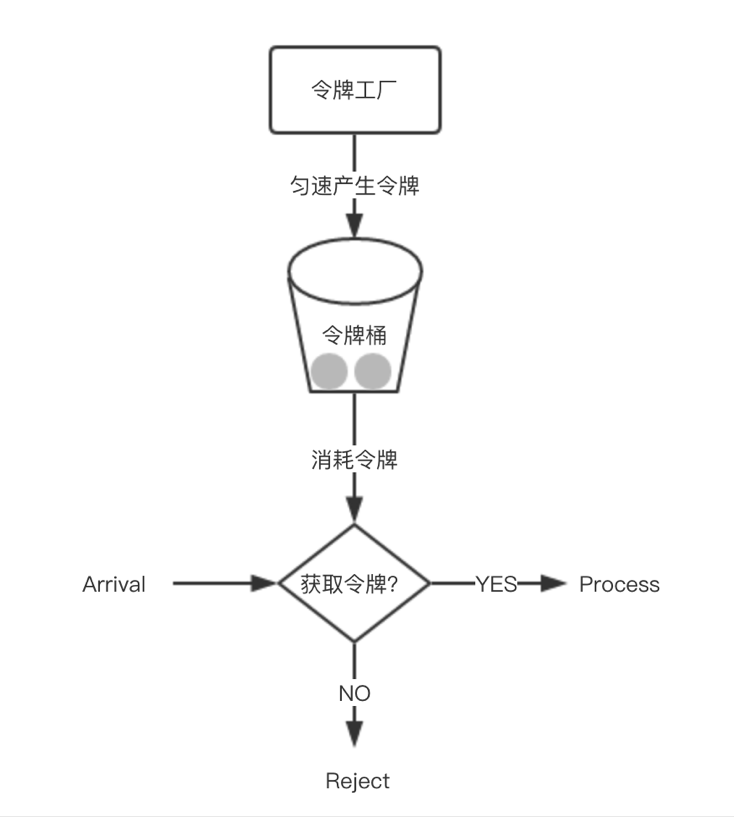

3.令牌桶算法

从某种意义上讲,令牌桶算法是对漏桶算法的一种改进,桶算法能够限 制请求调用的速率,而令牌桶算法能够在限 制调用的平均速率的同时还允许一定程度的突发调用。 在令牌桶算法中,存在一个桶,用来存放固定数量的令牌。算法中存在一种机制,以一定的速率往桶中放令牌。每次请求调用需要先获取令牌,只有拿到令牌,才有机会继续执行,否则选择选择等待可用的令牌、或者直接拒绝。 放令牌这个动作是持续不断的进行,如果桶中令牌数达到上限,就丢弃令牌,所以就存在这种情况,桶中一直有大量的可用令牌,这时进来的请求就可以直接拿到令牌执行,比如设置qps为100,那么限流器初始化完成一秒后,桶中就已经有100个令牌了,这时服务还没完全启动好,等启动完成对外提供服务时,该限流器可以抵挡瞬时的100个请求。所以,只有桶中没有令牌时,请求才会进行等待,最后相当于以一定的速率执行。

实现思路:可以准备一个队列,用来保存令牌,另外通过一个线程池定期生成令牌放到队列中,每来一个请求,就从队列中获取一个令牌,并继续执行。 幸运的是,通过Google开源的guava包,我们可以很轻松的创建一个令牌桶算法的限流器。

com.google.guava

guava

27.0-jre

通过RateLimiter类的create方法,创建限流器。

public class RateLimiterMain {

public static void main (String[] args) {

RateLimiter rateLimiter = RateLimiter.create(10);

for (int i=0; i<10; i++) {

new Thread(new Runnable() {

@Override

public void run() {

rateLimiter.acquire();

System.out.println("ok");

}

}).start();

}

}

}

其实Guava提供了多种create方法,方便创建适合各种需求的限流器。在上述例子中,创建了一个每秒生成10个令牌的限流器,即100ms生成一个,并最多保存10个令牌,多余的会被丢弃。 rateLimiter提供了acquire()和tryAcquire()接口 1、使用acquire()方法,如果没有可用令牌,会一直阻塞直到有足够的令牌。 2、使用tryAcquire()方法,如果没有可用令牌,就直接返回false。 3、使用tryAcquire()带超时时间的方法,如果没有可用令牌,就会判断在超时时间内是否可以等到令牌,如果不能,就返回false,如果可以,就阻塞等待。

集群限流

前面讨论的几种算法都属于单机限流的范畴,但是业务需求五花八门,简单的单机限流,根本无法满足他们。 比如为了限 制某个资源被每个用户或者商户的访问次数,5s只能访问2次,或者一天只能调用1000次,这种需求,单机限流是无法实现的,这时就需要通过集群限流进行实现。 如何实现?为了控制访问次数,肯定需要一个计数器,而且这个计数器只能保存在第三方服务,比如redis。 大概思路:每次有相关操作的时候,就向redis服务器发送一个incr命令,比如需要限 制某个用户访问/index接口的次数,只需要拼接用户id和接口名生成redis的key,每次该用户访问此接口时,只需要对这个key执行incr命令,在这个key带上过期时间,就可以实现指定时间的访问频率。

利用Spring的AOP机制自定义注解在Redis中实现限流

1. 实现效果

@Limit(key = "opt_log", period = 60, count = 5, name = "获取操作日志", prefix = "limit")

public void optLogList(OptLog optLog, QueryRequest request) {

optLogService.findOptLogList(optLog, request);

}

对该接口实现限流一分钟内访问5次。

2. 自定义限流注解实现

定义注解

package xxx.xxx.xxx.common.annotation;

import xxx.xxx.xxx.common.entity.LimitType;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* @author Admin

*/

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface Limit {

/**

* 资源名称,用于描述接口功能

*/

String name() default "";

/**

* 资源 key

*/

String key() default "";

/**

* key prefix

*/

String prefix() default "";

/**

* 时间范围,单位秒

*/

int period();

/**

* 限制访问次数

*/

int count();

/**

* 限制类型

*/

LimitType limitType() default LimitType.CUSTOMER;

}

实体类实现

LimitType.java

package xxx.xxx.xxx.common.entity;

/**

* @author Admin

*/

public enum LimitType {

/**

* 传统类型

*/

CUSTOMER,

/**

* 根据 IP地址限制

*/

IP

}

LimitAccessException.java

package xxx.xxx.xxx.common.exception;

/**

* 限流异常

*

* @author Admin

*/

public class LimitAccessException extends Exception {

private static final long serialVersionUID = -3608667856397125671L;

public LimitAccessException(String message) {

super(message);

}

}

HttpContextUtil.java

package xxx.xxx.xxx.common.utils;

import org.springframework.web.context.request.RequestContextHolder;

import org.springframework.web.context.request.ServletRequestAttributes;

import javax.servlet.http.HttpServletRequest;

import java.util.Objects;

/**

* @author Admin

*/

public class HttpContextUtil {

private HttpContextUtil(){

}

public static HttpServletRequest getHttpServletRequest() {

return ((ServletRequestAttributes) Objects.requireNonNull(RequestContextHolder.getRequestAttributes())).getRequest();

}

}

IpUtil.java

package xxx.xxx.xxx.common.utils;

import javax.servlet.http.HttpServletRequest;

/**

* @author Admin

*/

public class IpUtil {

private static final String UNKNOWN = "unknown";

/**

* 获取 IP地址

* 使用 Nginx等反向代理软件, 则不能通过 request.getRemoteAddr()获取 IP地址

* 如果使用了多级反向代理的话,X-Forwarded-For的值并不止一个,而是一串IP地址,

* X-Forwarded-For中第一个非 unknown的有效IP字符串,则为真实IP地址

*/

public static String getIpAddr(HttpServletRequest request) {

String ip = request.getHeader("x-forwarded-for");

if (ip == null || ip.length() == 0 || UNKNOWN.equalsIgnoreCase(ip)) {

ip = request.getHeader("Proxy-Client-IP");

}

if (ip == null || ip.length() == 0 || UNKNOWN.equalsIgnoreCase(ip)) {

ip = request.getHeader("WL-Proxy-Client-IP");

}

if (ip == null || ip.length() == 0 || UNKNOWN.equalsIgnoreCase(ip)) {

ip = request.getRemoteAddr();

}

return "0:0:0:0:0:0:0:1".equals(ip) ? "127.0.0.1" : ip;

}

}

AOP实现部分

AOP部分LimitAspect.java

package xxx.xxx.xxx.common.aspect;

import xxx.xxx.xxxx.common.annotation.Limit;

import xxx.xxx.xxx.common.entity.LimitType;

import xxx.xxx.xxx.common.exception.LimitAccessException;

import xxx.xxx.xxx.common.utils.HttpContextUtil;

import xxx.xxx.xxx.common.utils.IpUtil;

import com.google.common.collect.ImmutableList;

import lombok.RequiredArgsConstructor;

import lombok.extern.slf4j.Slf4j;

import org.apache.commons.lang3.StringUtils;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Pointcut;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.data.redis.core.script.DefaultRedisScript;

import org.springframework.data.redis.core.script.RedisScript;

import org.springframework.stereotype.Component;

import javax.servlet.http.HttpServletRequest;

import java.lang.reflect.Method;

/**

* 接口限流

*

* @author Admin

*/

@Slf4j

@Aspect

@Component

@RequiredArgsConstructor

public class LimitAspect extends BaseAspectSupport {

private final RedisTemplate<String, Object> redisTemplate;

@Pointcut("@annotation(xxx.xxx.xxx.common.annotation.Limit)")

public void pointcut() {

}

@Around("pointcut()")

public Object around(ProceedingJoinPoint point) throws Throwable {

HttpServletRequest request = HttpContextUtil.getHttpServletRequest();

Method method = resolveMethod(point);

Limit limitAnnotation = method.getAnnotation(Limit.class);

LimitType limitType = limitAnnotation.limitType();

String name = limitAnnotation.name();

String key;

String ip = IpUtil.getIpAddr(request);

int limitPeriod = limitAnnotation.period();

int limitCount = limitAnnotation.count();

switch (limitType) {

case IP:

key = ip;

break;

case CUSTOMER:

key = limitAnnotation.key();

break;

default:

key = StringUtils.upperCase(method.getName());

}

ImmutableList<String> keys = ImmutableList.of(StringUtils.join(limitAnnotation.prefix() + "_", key, ip));

String luaScript = buildLuaScript();

RedisScript<Number> redisScript = new DefaultRedisScript<>(luaScript, Number.class);

Number count = redisTemplate.execute(redisScript, keys, limitCount, limitPeriod);

log.info("IP:{} 第 {} 次访问key为 {},描述为 [{}] 的接口", ip, count, keys, name);

if (count != null && count.intValue() <= limitCount) {

return point.proceed();

} else {

throw new LimitAccessException("接口访问超出频率限制");

}

}

/**

* 限流脚本

* 调用的时候不超过阈值,则直接返回并执行计算器自加。

*

* @return lua脚本

*/

private String buildLuaScript() {

return "local c" +

"nc = redis.call('get',KEYS[1])" +

"nif c and tonumber(c) > tonumber(ARGV[1]) then" +

"nreturn c;" +

"nend" +

"nc = redis.call('incr',KEYS[1])" +

"nif tonumber(c) == 1 then" +

"nredis.call('expire',KEYS[1],ARGV[2])" +

"nend" +

"nreturn c;";

}

}

BaseAspectSupport.java

package xxx.xxx.xxx.common.aspect;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.reflect.MethodSignature;

import java.lang.reflect.Method;

/**

* @author Admin

*/

public abstract class BaseAspectSupport {

Method resolveMethod(ProceedingJoinPoint point) {

MethodSignature signature = (MethodSignature)point.getSignature();

Class<?> targetClass = point.getTarget().getClass();

Method method = getDeclaredMethod(targetClass, signature.getName(),

signature.getMethod().getParameterTypes());

if (method == null) {

throw new IllegalStateException("无法解析目标方法: " + signature.getMethod().getName());

}

return method;

}

private Method getDeclaredMethod(Class<?> clazz, String name, Class<?>... parameterTypes) {

try {

return clazz.getDeclaredMethod(name, parameterTypes);

} catch (NoSuchMethodException e) {

Class<?> superClass = clazz.getSuperclass();

if (superClass != null) {

return getDeclaredMethod(superClass, name, parameterTypes);

}

}

return null;

}

}

大体实现思路:通过自定义注解@Limit实现对接口的限流,利用Spring的AOP机制对注解@Limit进行监控,发现Limit注解后,获取其中设置的参数,将数据存入Reids方便计算特定时间内的次数如limit_get_happy127.0.0.1 3(String形式存储,即key、value形式);当超出访问限制次数时,抛出 接口访问超出频率限制 的提示。

来源:oschina

链接:https://my.oschina.net/yuhuashang/blog/4293466