无后缀,用winhex发现是rar,添加后缀解压,依据是无后缀,丢到kali,是一个流量数据包

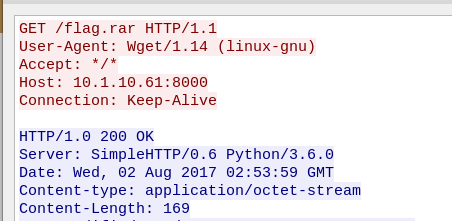

TCP追踪流在第五个数据包发现flag.rar

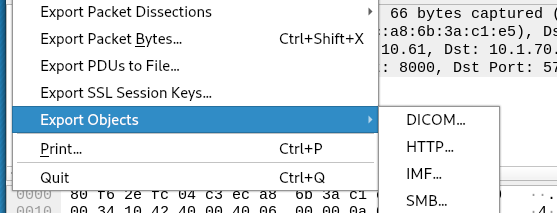

导出对象 选择HTTP

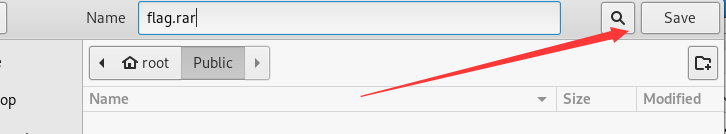

找到flag.rar

然后丢到你想找的到路径

获得一个压缩包,但是需要密码

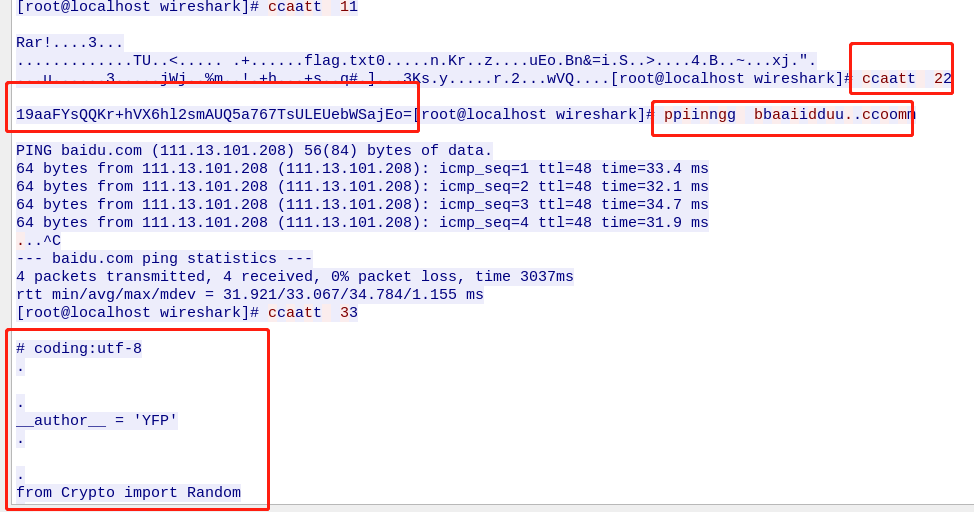

我们在追踪第六个TCP流的时候发现了

一些Linux指令

一个base64编码

一段python的代码

最后还有一段拼音

zhu

ni

cheng

gong

先将那段python代码整理一下,是一个解密脚本

# coding:utf-8

__author__ = 'YFP'

from Crypto import Random

from Crypto.Cipher import AES

import sys

import base64

IV = 'QWERTYUIOPASDFGH'

def decrypt(encrypted):

aes = AES.new(IV, AES.MODE_CBC, IV)

return aes.decrypt(encrypted)

def encrypt(message):

length = 16

count = len(message)

padding = length - (count % length)

message = message + '\0' * padding

aes = AES.new(IV, AES.MODE_CBC, IV)

return aes.encrypt(message)

str = 'this is a test'

example = encrypt(str)

print(decrypt(example))

脚本上面有import base64,尝试把那段base64拿去解密脚本,在原来脚本的基础上添加下面的代码

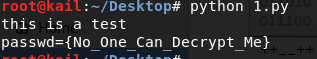

s='19aaFYsQQKr+hVX6hl2smAUQ5a767TsULEUebWSajEo=' flag=base64.b64decode(s) print(decrypt(flag))

执行结果是一个密码,把这段密码拿去解压缩包

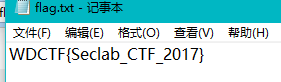

flag到手