weblogic

WebLogic是美国Oracle公司出品的一个Application Server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

(1)WebLogic常用端口7001/7002,常见漏洞有弱口令导致上传任意war包、SSRF漏洞和反序列化漏洞

访问:

http://192.168.232.137:7001/console

会跳转到管理员登录页面:

http://192.168.232.137:7001/console/login/LoginForm.jsp

常见默认帐户密码为weblogic。根据个人设置而已。完整爆破脚本git地址https://github.com/b4zinga/Explib/blob/master/weblogic.py

(2)

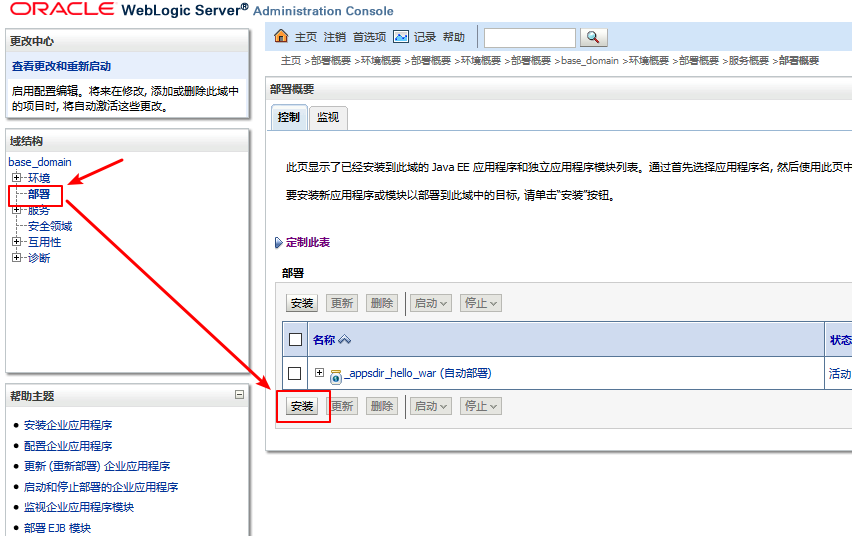

登陆weblogic后台 http://IP:7001/console ,点击左侧的部署,在弹出来的右侧页面点击“安装”

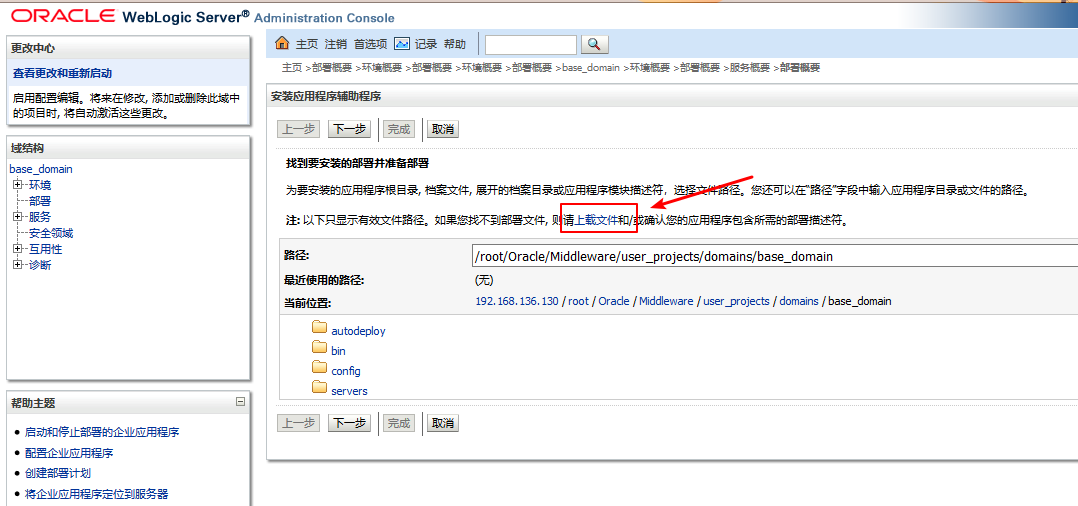

在安装页面选择“上载文件”:

在 “将部署上载到管理服务器” 区域选择"浏览",然后按照提示(其实就是一直下一步就行,最后点保存),将打包好的包含大马的war包上传至服务器。

包含大马的war包制作方法:

jar -cvf test.war ./test/*

将test目录打包为test.war

安装JDK

小马放在JDK_HOME/bin目录下,cmd进入JDK_HOME/bin目录,运行"jar cvf shell.war mytest.jsp",生成shell.war小马文件

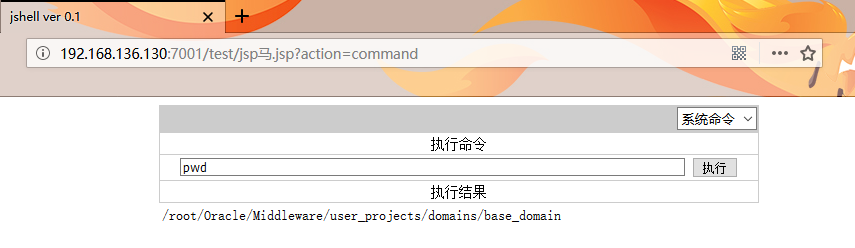

上传成功后即可访问大马 http://192.168.136.130:7001/test/jsp马.jsp查看上传结果(需要注意的是,安装之后应该启动才能访问到该应用)

(3)weblogic反序列化漏洞

基于Weblogic t3协议引起远程代码执行的反序列化漏洞全家福(年代久远的就不再考究了):

CVE-2015-4852

CVE-2016-0638

CVE-2016-3510

CVE-2017-3248

CVE-2018-2628

基于wls-wsat服务组件的引起远程代码执行的反序列化漏洞:

CVE-2017-3506

CVE-2017-10271

来源:CSDN

作者:上卿

链接:https://blog.csdn.net/qq_32434307/article/details/83175991