黑客视频教程+进内部群+黑客工具+攻防靶场

扫码免费领资料

(正在为你配置合适的助教)

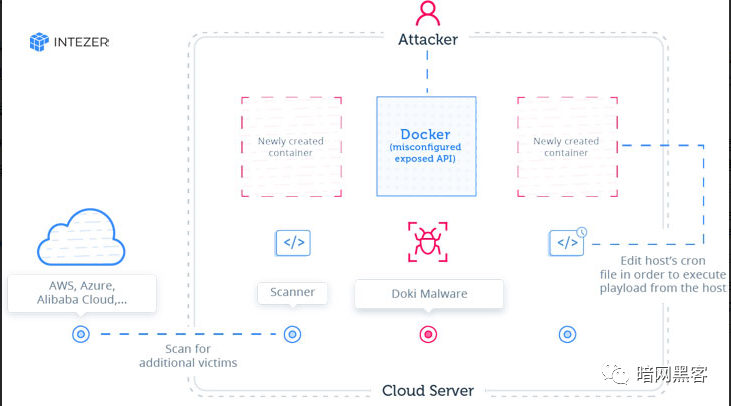

确实,Ngrok挖矿僵尸网络在过去两年中一直都非常活跃,但不同的是,新活动主要针对配置错误的Docker服务器,并利用它们在受害者的基础架构上运行带有加密矿工的恶意容器。

这种新的多线程恶意软件被称为“Doki”。

Doki,被称为是一个完全无法检测到的Linux后门,

主要利用一种无记录的方法,通过狗狗币(一种加密货币)区块链来联系其运营商,从而动态生成其C2域地址。

据研究人员称,Doki

可以执行从操作人员发出的命令

使用Dogecoin加密货币区块链浏览器实时动态生成其C2域

使用embedTLS库进行加密功能和网络通信

创建短生命周期的独一无二的URL,并在攻击期间使用它们下载有效负载

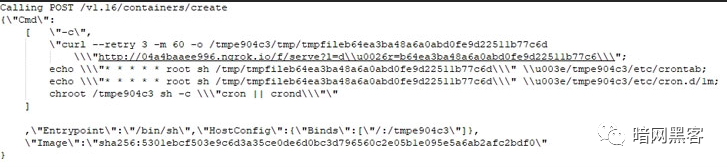

除此之外,攻击者还设法将新创建的容器与服务器的根目录绑定,从而使主机访问或修改系统上的任何文件,造成破坏。

通过使用绑定配置,攻击者还可以控制主机的cron工具,从而修改主机的cron以每分钟执行下载的有效负载。

容器逃逸技术使得攻击者能够完全控制受害人的基础架构,因此Doki的威胁程度可见一斑。

再加上Doki还利用zmap、zgrap和jq等扫描工具,利用受感染的系统进一步扫描网络中与Redis,Docker,SSH和HTTP相关的端口,存在更大的威胁隐患。

尽管2020年1月14日,Doki已上载到VirusTotal,并在此后进行了多次扫描,但仍设法躲藏了六个月以上。

令人惊讶的是,目前它仍然无法被61个顶级恶意软件检测引擎中的任何一个所检测到。

因此,建议运行Docker实例的用户和组织不要将Docker API设置为公开访问,或者确保仅从受信任的网络或VPN访问Docker。

转载自:https://www.freebuf.com/news/245017.html

零基础如何入门网络安全

手把手教你如何挖漏洞搞渗透

黑客视频教程+进内部群+黑客工具+攻防靶场--扫码免费领

扫码免费领资料

(正在为你配置合适的助教)

往期内容回顾

本文分享自微信公众号 - 暗网黑客(HackRead)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

来源:oschina

链接:https://my.oschina.net/u/4588149/blog/4459094