实验目的:利用存储型XSS获取管理员Cookie信息,修改本地Cookie信息为管理员Cookie,以管理员身份不输入用户名、密码直接登陆后台

受害者浏览器:谷歌浏览器(也就是网站管理员使用的浏览器)

攻击者浏览器:火狐渗透便捷版浏览器

一、攻击者利用XSS漏洞攻击过程

第一步:使用火狐渗透测试便捷版浏览器打开目标网站

第二步:找到可以发表评论的地方,输入进行XSS测试,看是否弹窗,若弹窗则说明目标网站存在存储型XSS漏洞

此处,选择第一篇文章

下滑找到发表评论的位置,按照图中写入测试代码之后,点击提交发表

点击提交发表,立马弹窗提示/XSS/,说明存在XSS漏洞

第三步:用XSS平台对XSS漏洞进行利用

百度搜索XSS平台,选择第一个(这个平台需要注册账号,注册一下即可)

注册完成之后,输入用户名密码登录

首次登陆界面如下图所示,点击创建项目

项目名称与描述随便填写,自己认识就行

第四步:选择默认模块和keepsession (默认模块是获取cookie信息的)

Keepsession:维持会话有效期

反之,不维持

keepsession功能说明

首先简单说明一下【XSS利用之延长Session生命周期】,说白了就是携带你X到的cookie访问对应的URL地址,一般情况下,如果你X到了对方的cookie,时间长不访问(默认21分钟)后,这个cookie就会失效,你就无法使用这个cookie。那么只要你携带着这个X到的cookie,几分钟访问一次,几分钟访问一次,这样cookie就不会失效(当然,如果程序做了特殊验证,那么就没办法了)。

下滑点击下一步

进入如下界面

下滑点击完成

第五步:完成之后,在首页多了一个项目,点击测试进入项目界面

单击查看代码,即可查看漏洞利用代码

第六步:此处我们选择极限短地址,复制一下,将复制的内容粘贴到发表评论的位置,点击提交发表

第七步:进入XSS平台查看,此时已经获取一个用户的cookie信息,可惜是普通用户,静静等等待管理员访问后台中招

二、管理员登录后台管理界面

第一步:管理员进入后台管理界面,输入用户名密码登录

第二步:登陆成功之后点击评论管理,可能会弹窗XSS,不过没有影响

三、攻击

第一步:进入XSS平台查看获取的管理员的cookie信息,点击展开,如下图,发现了admin

第二步:将自己的cookie信息修改成XSS平台获取的管理员的cookie信息

右键选择firebug

选择cookie

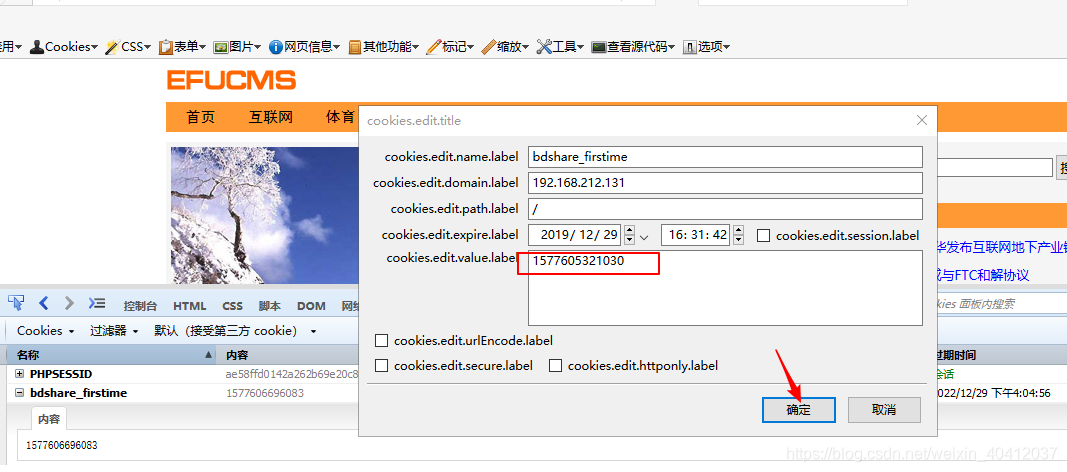

选择需要修改的cookie信息,右键编辑

将复制的cookie值粘贴进去

最后再将获取的URL复制粘贴到地址栏中

粘贴完,点击访问按钮

成功进入后台管理界面,攻击成功

来源:CSDN

作者:银河以北,吾彦最美

链接:https://blog.csdn.net/weixin_40412037/article/details/103754339