/禁止转载 原作者QQ:848581720/

■重要细节全部打码

■部分细节对外开放

●漏洞已提交,无影响厂商忽略

注:日常挖洞系列基本上是记录平常遇到的非常普通的漏洞,毫无看点,仅仅记录挖洞的经验

————————————————

这某个晴朗的下午,我无意间在网上看到一个网站“某个社会组织信息网”附个图

按照习惯,我们点击一篇文章进去,看域名http://www.xxxxx.com/xh.php?mod=news&act=view&aid=71

这个时候我们先用手工注入方法进行测试,后面加入!@#¥%……&*|“”这些符号,

或者输入and 1=1 或者 and 1=2,会看到网页报错

这个时候我们要考虑几个因素,如果网页没有显示什么“黑客特征” 那么可以排除服务器没装360等安全工具

其次我们看“报错特征”,因为注入有很多种,文中注入,数字注入,搜索双注入,这个时候我们排除搜索双注入

接下来不浪费时间直接上工具,注入工具我选择萝卜头(havij)

这样网站的管理密码就出来了,后台直接输入/admin.php就出来了,所以不需要用其他手段

这事还没完,哈哈哈哈,请耐心看下去,后面有大招

按道理我们应该先收集信息,在渗透入侵,这次我们反过来,先入侵在收集信息

解析来我们系统的看一下这个网站有哪些漏洞可以利用

那么我们可以看到,在w3af中检测是没有漏洞的,在Acunetix Web Vulnerability Scanner 中有5个csrf漏洞,

这个漏洞可以直接改账号密码,但是关键这个系统不是有特征的系统,不是常用系统,所以我们不知道修改密码的域名参数

那么这也就是说有些漏洞不是工具可以帮到我们,还是靠自己对漏洞的理解,善用方法,工具是死的,人是活的

我见到有得学生在电脑里装了很多个工具,霸屏

接下来,漏洞是不搜索不到,那么我们收集一下信息,域名,服务器信息,端口等等

接下来我们站长工具下看到

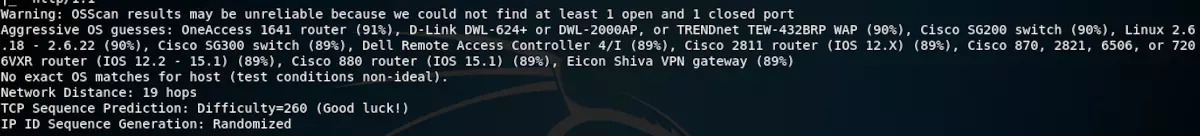

有27个旁站,服务器是阿里云的,然后我们用kaillinux,使用nmap -sS -P0 -A -v ip

可以看到很无解的扫描,两个端口,N多个相似,那么现在不要急,工具始终是工具

我们从旁站入手找,一般来说,旁站多的服务器,也会出现一些网页显示不出来或者报错的情况,

还有一种情况就是找到某个常见特征的网站在域名输入个123等abc的看看报错情况

很幸运我就找到了一个报错信息

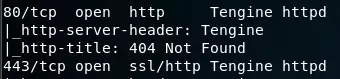

这里我们知道是nginx的服务器,有知道了后台密码账号,那么我们可以参考nginx 的解析漏洞上传图片木马拿下服务器

但是这里还要提下,附图

目标网站的编辑器是4.1的这里我们可以百度一下编辑器的上传漏洞

不过这里我就不演示服务器上传的webshell和服务器连接的操作,后期我会统一发一篇关于

远程连接,抓端口入侵的,今天只是告诉大家,目标网站后面隐藏的更大漏洞

0X001友情链接和网站其他链接

刚才也说了这是一个社会信息平台那么我们看一下他里面都有什么链接

这是我整理之后的链接,后面是相关的IP和旁站数目

这里最多的旁站是312个,那么同样利用上期的手法,我们对旁站最多的服务器进行渗透入侵

0X002信息收集和漏洞检测

这里我们批量搜索一下ip和ip的服务器

可以看到香港腾讯云就是我们刚才说的旁站最多的那个

然后我们对链接的域名做一个特征扫描

发现有一个是dedecms的,有一个是phpcms的,但是这里我们只对那个旁站最多的服务器入侵

所以所在那个服务器的目标主域名并没有扫描出来什么特征的网站

现在要记住不是什么旁站都去扫描特征的,我们不要浪费时间

因为300多个,你不可能每个都去扫描,我们可以随机抽取

这里我们抽取两个有明显特征的旁站

在第242个关注园艺的网站和第151个的食品网站

这里个网站的明显漏洞是注入,另外一个直接社工就进去了

我们继续用萝卜头看一下注入

用MD5解密一下密码,账号也有了,后台直接输入admin

这里我们可以看到服务器是linux的服务器,另外这个网站没有上传点,所以我们不用这个网站上传 webshell

第二个网站进去之后利用我们第一期所说的东西,就可以看到他是一个dedecms5.7的系统,社工一下账号密码

就看到是admin然后就进去了

大家看到是不是很牛逼,把dedecms的改成这样,我也很佩服,这位前端大牛是如何实现的,想请教一下

接着我们看到系统并没有我们已知的那个文件上传按钮

现在我们输入这个file_manage_main.php

http://www.xxxxx.com/dede/file_manage_main.php

然后我们就看到这个东西了,就可以上传我们的shell和菜刀链接

可以看到这个服务器的300网站都在了

刚才我们说了这个服务器是linux的服务器,我们现在就可以用nc的反弹

nc -lp 10196,然后连接,用cmd进行连接

但是这里我要和大家说一下,这个服务器设置了安全模式,要入侵进去服务器还用别的方法,下期我会继续更新

这里不多说,因为我们进来之后基本上可以整站打包他的源码

为了方便我心情一个不好,进去全部删掉,我把木马进去了一番操作,大家可以记录一下

首先我把木马直接改成jpg格式,然后我重新新建一个文件取名1.php

<?php include_once("addcslashes.jpg"); ?>然后把代码复制进去

当然你的jpg里面的木马代码可以进行加密,防止他人利用,然后密码设置难一点,防止简单的爆破

下期我会继续更新关于漏洞的挖掘,和服务器远程连接,端口爆破的方法

附带一个服务器里面微擎系统的截图,和数据库的连接

来源:https://blog.csdn.net/q848581720/article/details/102757006